Mai întâi, trebuie să descărcați ISO pentru a fi utilizat pentru această instalare a Rocky Linux. Cea mai recentă imagine ISO pentru versiunea de Rocky Linux pe care o vom folosi pentru această instalare poate fi descărcată de aici:

https://www.rockylinux.org/download/

Pentru a descărca ISO direct din linia de comandă, utilizați comanda wget:

wget https://download.rockylinux.org/pub/rocky/8.9/isos/x86_64/Rocky-8.9-x86_64-minimal.iso

ISO-urile Rocky Linux sunt denumite după această convenție:

Rocky-<MAJOR#>.<MINOR#>-<ARCH>-<VARIANT>.iso

De exemplu,Rocky-8.9-x86_64-minimal.iso

Nota

Pagina web a proiectului Rocky listează mai multe oglinzi, care sunt situate pe tot globul. Alege oglinda cea mai apropiată geografic de tine. Lista oglinzilor oficiale poate fi găsită aici .

Verificarea fișierului ISO de instalare

Dacă ați descărcat ISO-urile Rocky Linux pe o distribuție Linux existentă, puteți utiliza utilitarul sha256sumpentru a verifica dacă fișierele pe care le-ați descărcat nu sunt corupte. Vom arăta un exemplu despre cum să verificăm fișierul Rocky-8.5-x86_64-minimal.isoverificând suma de control.

Mai întâi descărcați fișierul care conține sumele de verificare oficiale pentru ISO-urile disponibile. În timp ce încă se află în folderul care conține ISO Rocky Linux descărcat, descărcați fișierul sumă de control pentru ISO, tastați:

wget https://download.rockylinux.org/pub/rocky/8.9/isos/x86_64/CHECKSUM

Utilizați sha256sumutilitarul pentru a verifica integritatea fișierului ISO împotriva corupției și/sau falsificării.

sha256sum -c CHECKSUM --ignore-missing

Aceasta va verifica integritatea fișierului ISO descărcat anterior, cu condiția să fie în același director. Ieșirea ar trebui să arate:

Rocky-8.9-x86_64-minimal.iso: OK

Instalarea

Sfat

Înainte de instalare, interfața unificată de firmware extensibilă (UEFI) sau sistemul de intrare/ieșire de bază (BIOS) a sistemului ar trebui să fie preconfigurate pentru a porni de pe mediul corect.

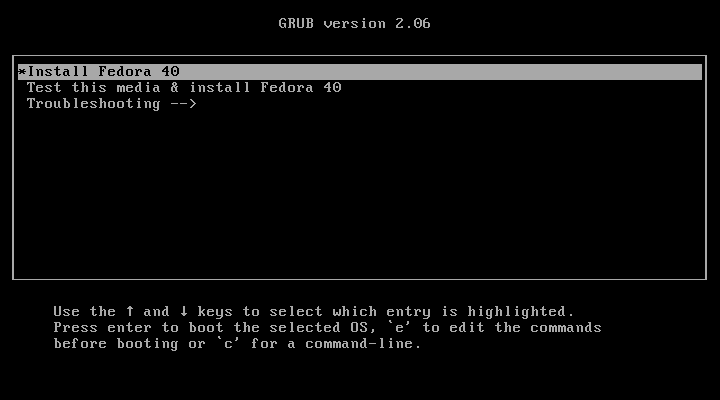

Putem începe procesul de instalare dacă computerul este configurat să pornească de pe suportul media care are fișierul ISO.

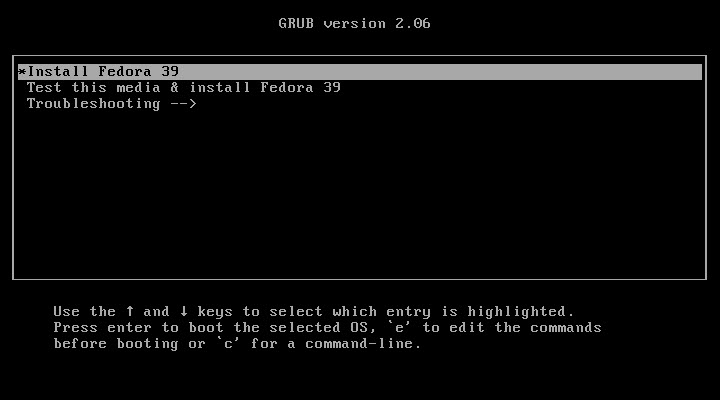

Introduceți și porniți de pe mediul de instalare (disc optic, unitate flash USB și așa mai departe). Odată ce computerul a pornit, vi se va prezenta ecranul de bun venit Rocky Linux 8.

Dacă nu apăsați nicio tastă, instalatorul va începe o numărătoare inversă, după care procesul de instalare va executa automat opțiunea implicită, evidențiată:

Test this media & install Rocky Linux 8

De asemenea, puteți apăsa Enterîn orice moment pentru a începe procesul imediat.

Va avea loc un pas rapid de verificare media. Acest pas de verificare a suportului vă poate scuti de problemele de a începe instalarea doar pentru a afla la jumătatea drumului că programul de instalare trebuie să renunțe din cauza suportului de instalare prost.

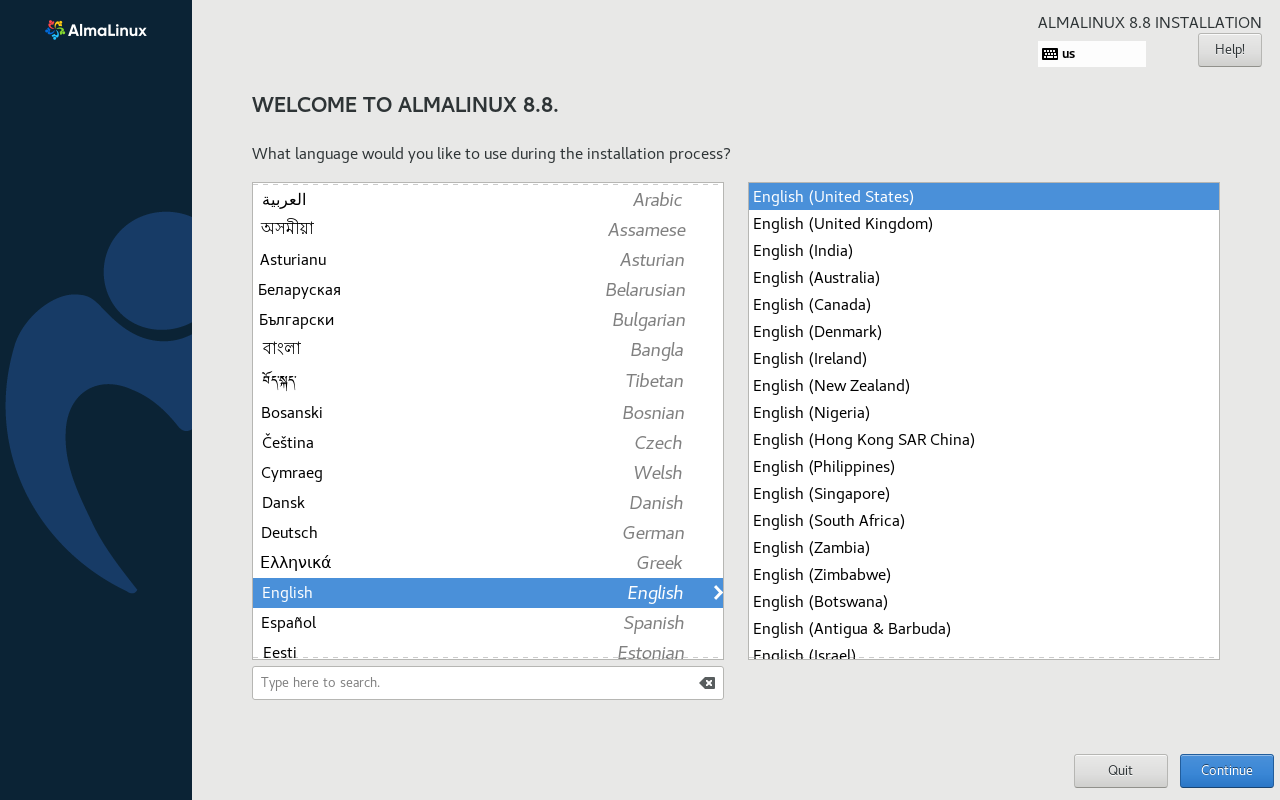

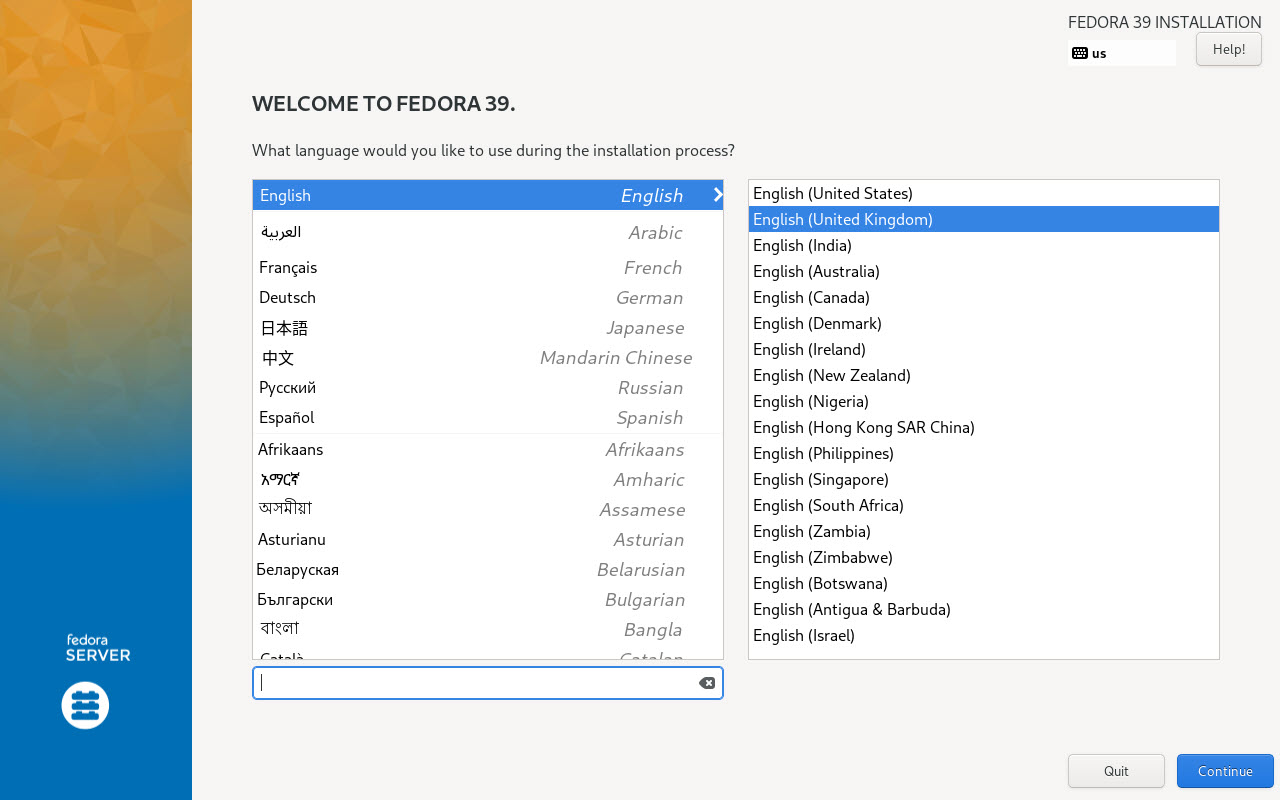

După ce verificarea media se execută până la finalizare și se verifică cu succes că suportul poate fi utilizabil, programul de instalare va continua automat la următorul ecran. Selectați limba pe care doriți să o utilizați pentru instalare pe acest ecran. Pentru acest ghid, selectăm engleza (Statele Unite). Apoi faceți clic pe Continuebutonul.

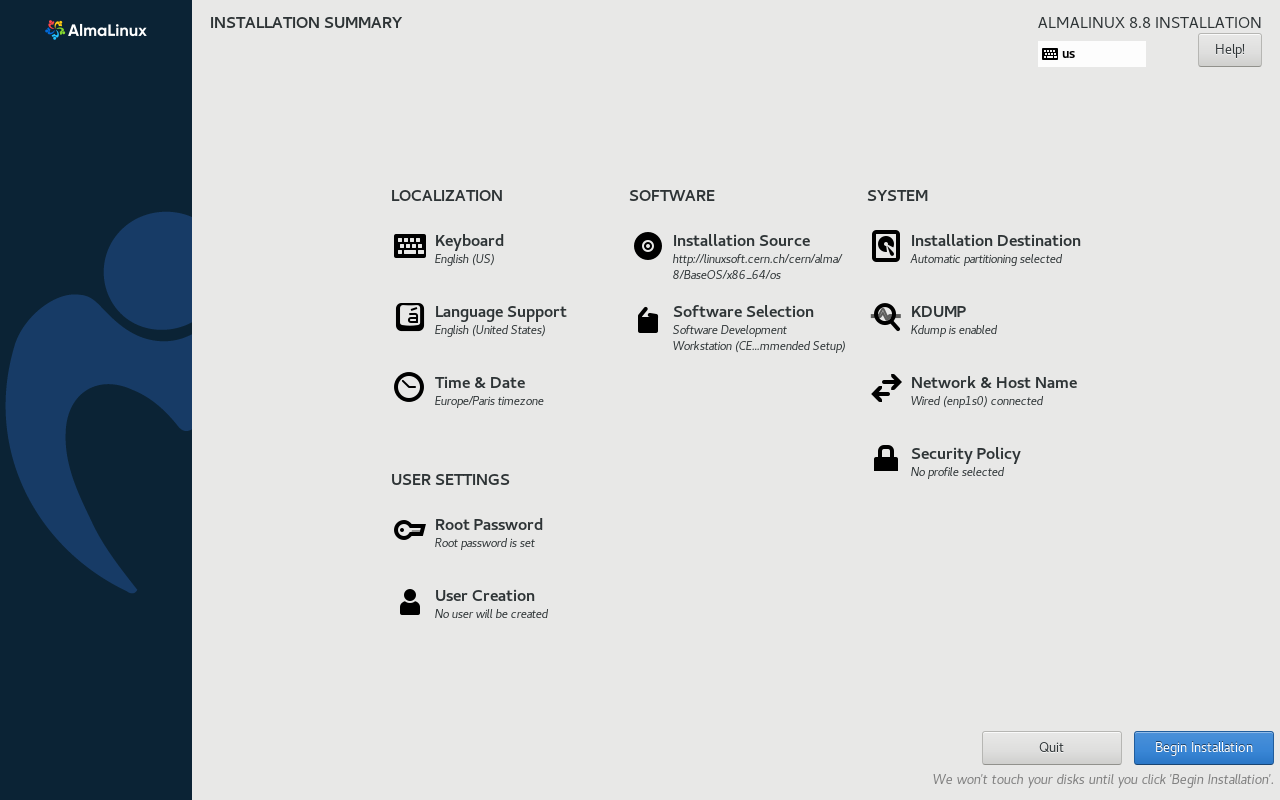

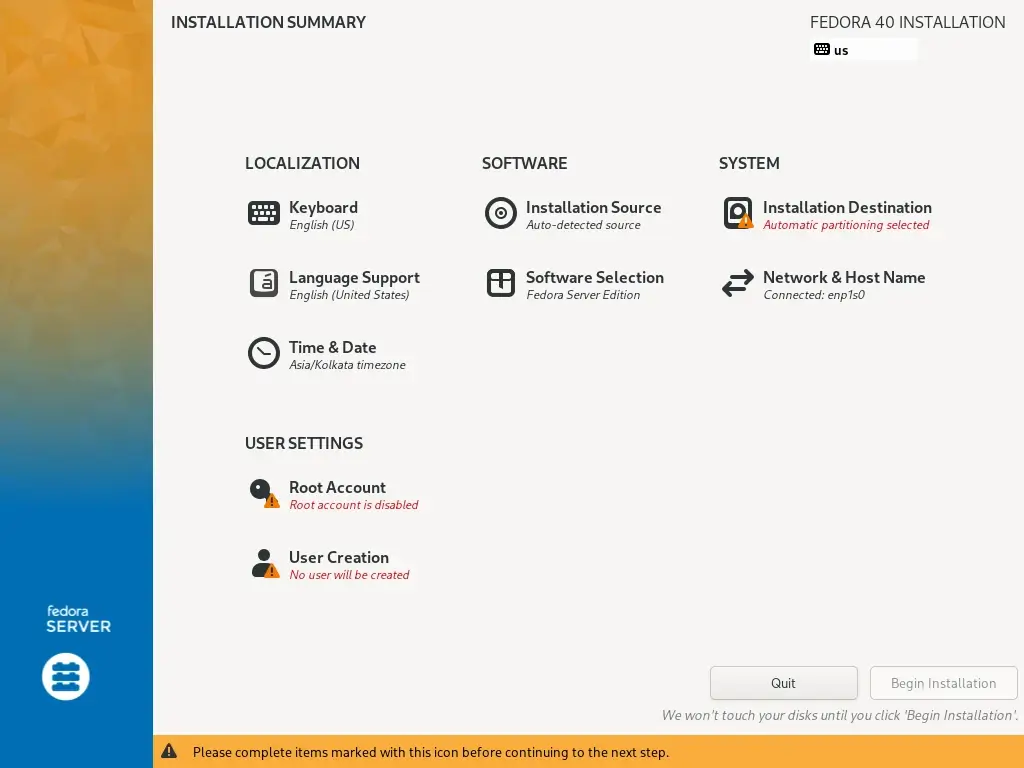

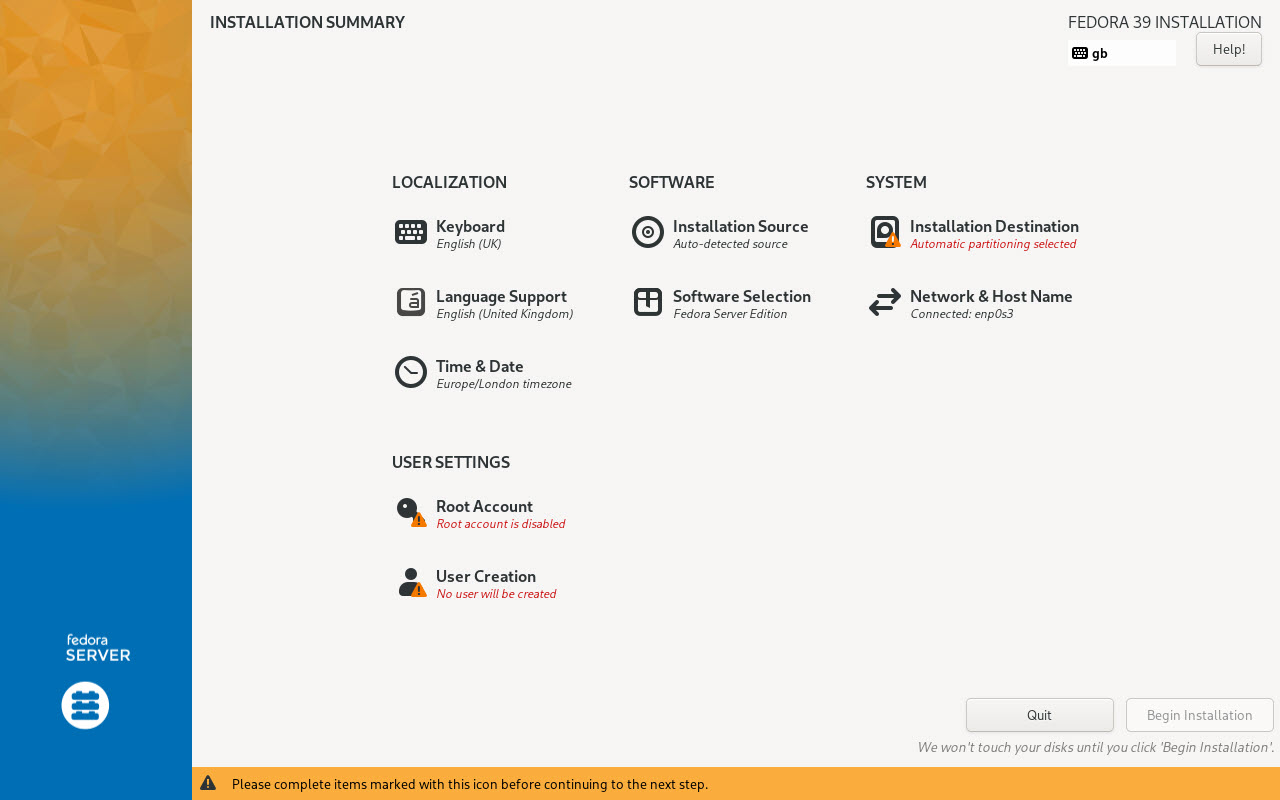

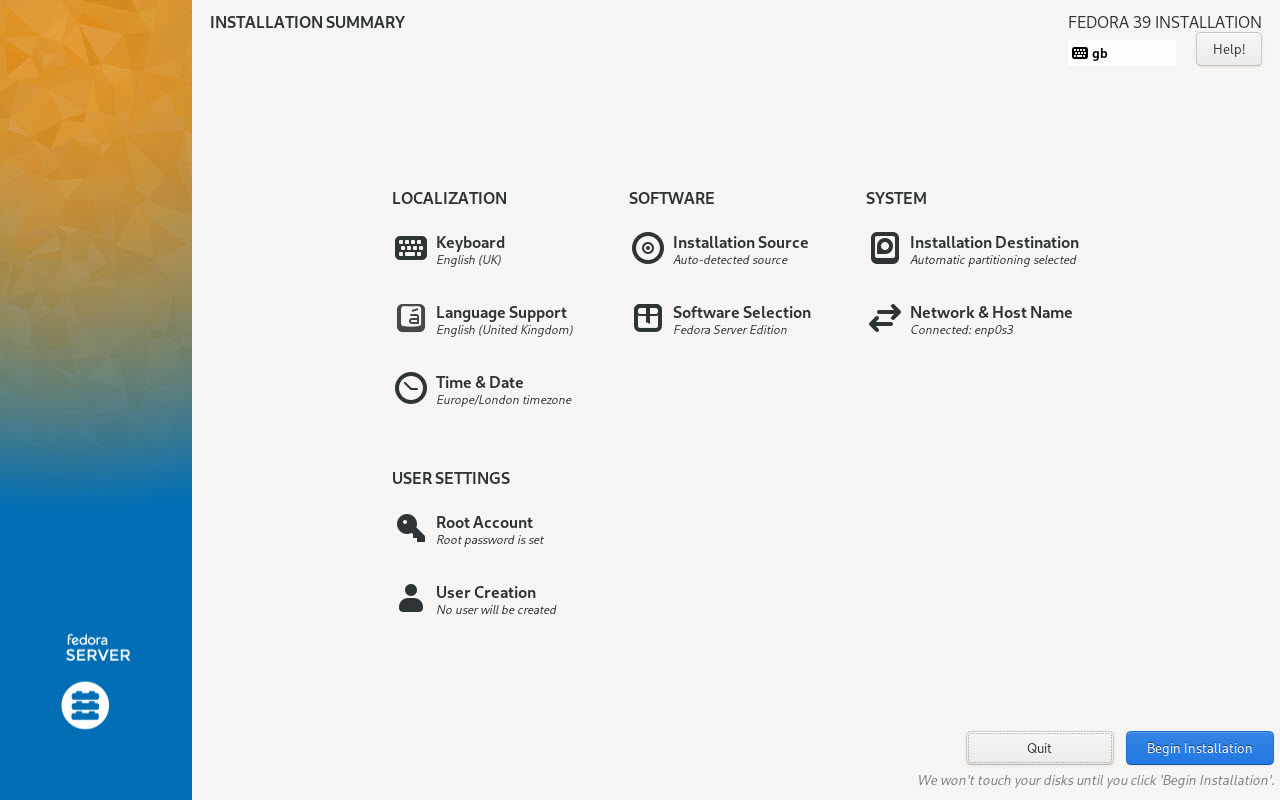

Rezumatul instalării

Ecranul Rezumat instalare este o zonă all-in-one în care iei deciziile importante cu privire la sistemul de operare care urmează să fie instalat.

Ecranul este împărțit aproximativ în următoarele secțiuni:

- Localizare : (Tastatură, Asistență lingvistică și Ora și Data)

- Software : (Sursa de instalare și selecția software)

- Sistem : (Destinația instalării și Rețea și Nume gazdă)

Vom aprofunda în fiecare dintre aceste secțiuni în continuare și vom face modificări acolo unde este necesar.

Secțiunea de localizare

Această secțiune este utilizată pentru personalizarea elementelor legate de localitatea sistemului. Aceasta include: tastatură, suport pentru limbă, ora și data.

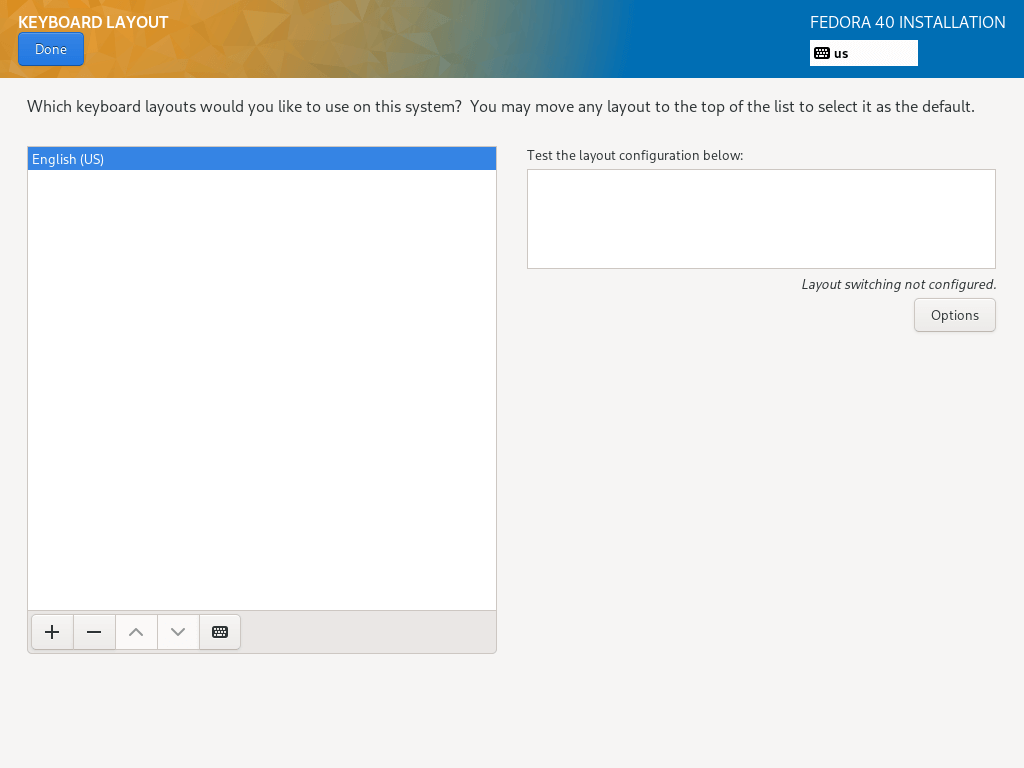

Tastatura

Pe sistemul nostru demonstrativ din acest ghid, acceptăm valoarea implicită ( engleză SUA ) și nu facem nicio modificare.

Cu toate acestea, dacă trebuie să faceți modificări aici, din ecranul Rezumat instalare , faceți clic pe Keyboardopțiunea pentru a specifica aspectul tastaturii sistemului. Puteți adăuga dispoziții suplimentare de tastatură, dacă este necesar, în ecranul următor și specificați ordinea acestora.

Faceți clic donecând ați terminat cu acest ecran.

Suport lingvistic

Opțiunea Language Supportde pe ecranul Rezumatul instalării vă permite să specificați suport pentru limbi suplimentare de care ați putea avea nevoie pe sistemul terminat. Vom accepta valoarea implicită ( Engleză – Statele Unite ) și nu vom face nicio modificare, faceți clic pe done.

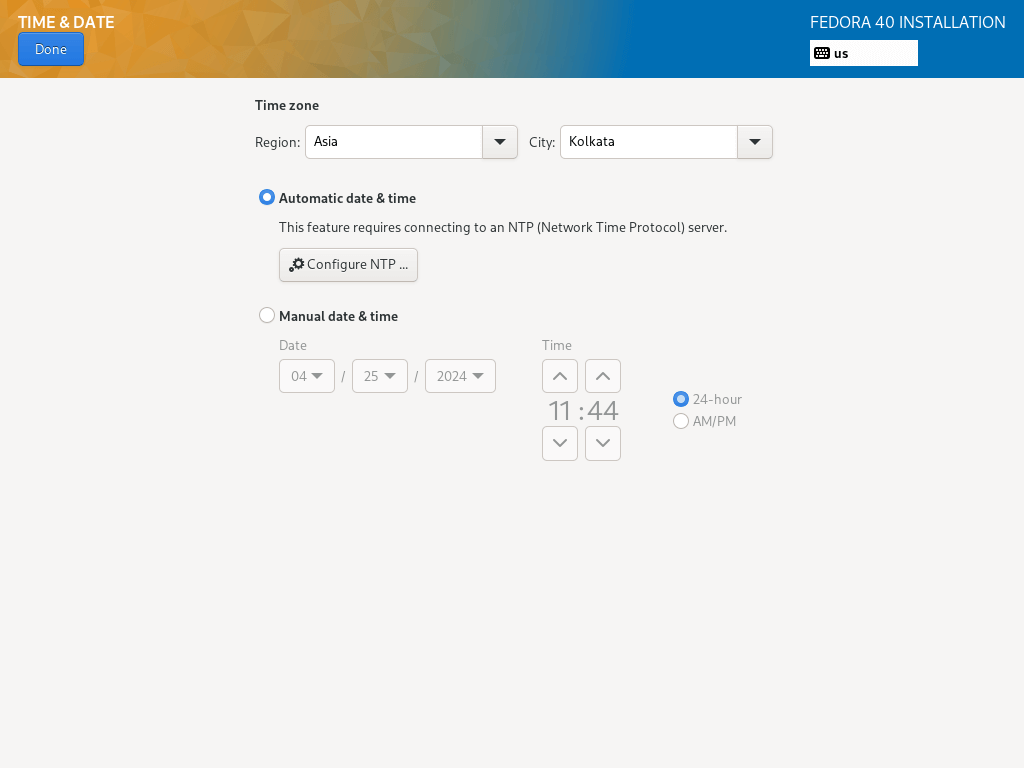

Ora și data

Faceți clic pe Time & Dateopțiunea din ecranul principal Rezumatul instalării pentru a afișa un alt ecran care vă va permite să selectați fusul orar în care se află aparatul. Derulați prin lista de regiuni și orașe și selectați zona cea mai apropiată de dvs.

În funcție de sursa de instalare, opțiunea Ora de rețea poate fi setată implicit la ON sau OFF . Acceptați setarea implicită ON ; aceasta permite sistemului să seteze automat ora corectă utilizând Network Time Protocol (NTP). Faceți clic donedupă efectuarea oricăror modificări.

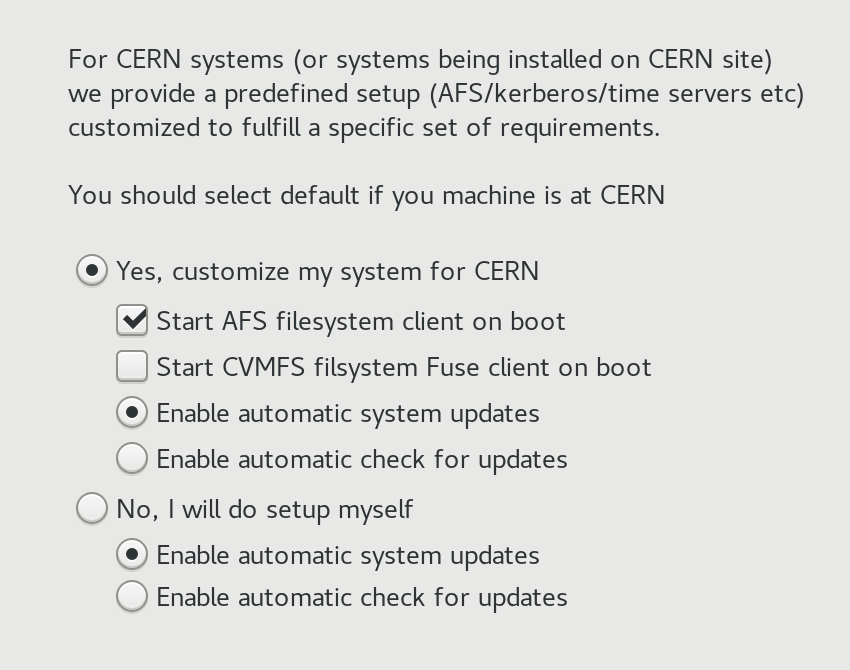

Secțiunea de software

În secțiunea Software a ecranului Rezumatul instalării , puteți selecta sursa de instalare, precum și pachete (aplicații) suplimentare care sunt instalate.

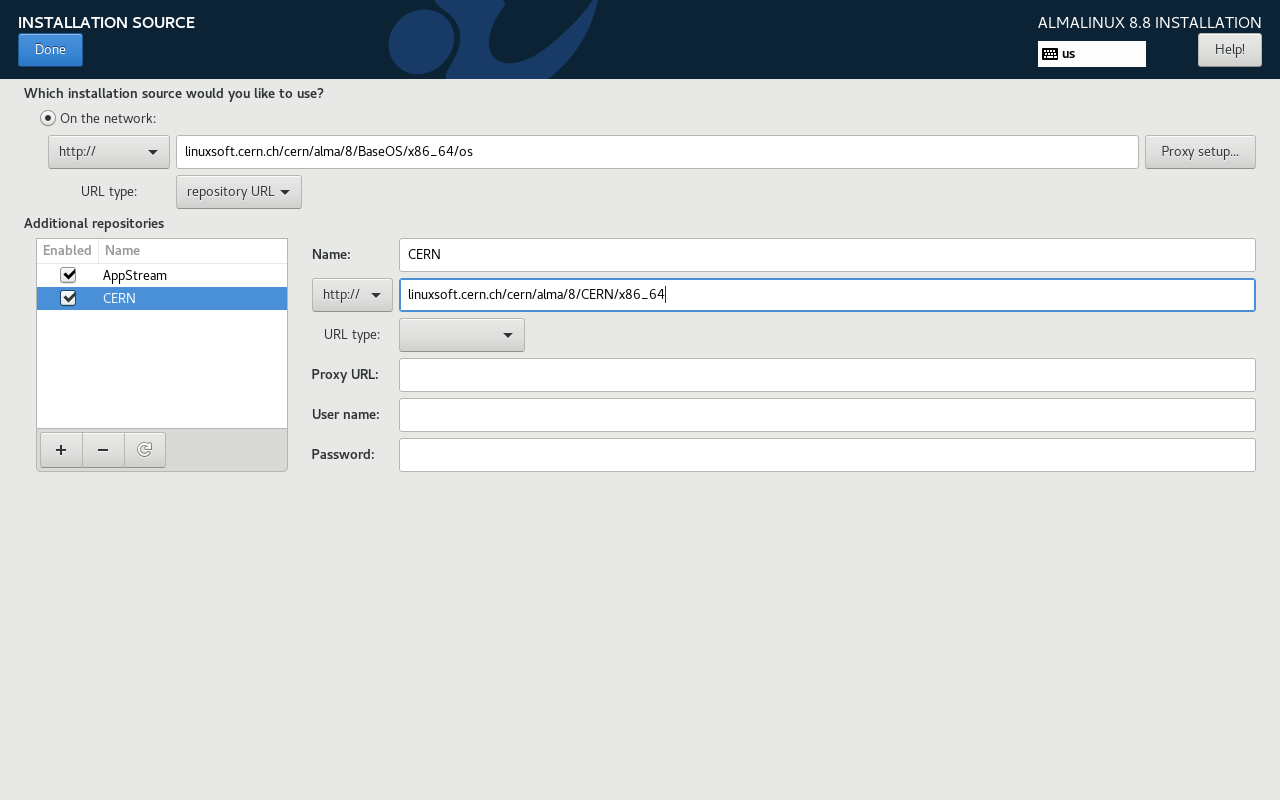

Sursa de instalare

Deoarece ne instalăm folosind o imagine completă Rocky 8, veți observa că Local Media este specificat automat în secțiunea Sursă de instalare a ecranului principal Rezumatul instalării . Vom accepta valorile prestabilite.

Zona Sursă de instalare este locul unde puteți opta pentru a efectua o instalare în rețea. Pentru o instalare bazată pe rețea, trebuie mai întâi să vă asigurați că un adaptor de rețea de pe sistemul țintă este configurat corect și poate ajunge la internet. Pentru a efectua o instalare în rețea, faceți clic pe Installation Sourceși apoi selectați On the networkbutonul radio. Odată selectat, alegeți httpsca protocol și introduceți următoarea adresă URL în câmpul de text download.rockylinux.org/pub/rocky/8/BaseOS/x86_64/os. Faceți clic pe Done.

Selectarea software-ului

Făcând clic pe Software Selectionopțiunea de pe ecranul principal Rezumatul instalării, vă prezintă secțiunea instalării de unde puteți alege pachetele software exacte care sunt instalate pe sistem. Zona de selecție a software-ului este împărțită în:

- Mediu de bază : Server, Instalare minimă, Sistem de operare personalizat

- Software suplimentar pentru zona Mediu selectat : Selectarea unui mediu de bază în partea stângă prezintă o varietate de software suplimentar asociat care poate fi instalat pentru mediul dat în partea dreaptă.

În schimb, selectați opțiunea Instalare minimă (funcționalitate de bază). Faceți click doneîn partea de sus a ecranului.

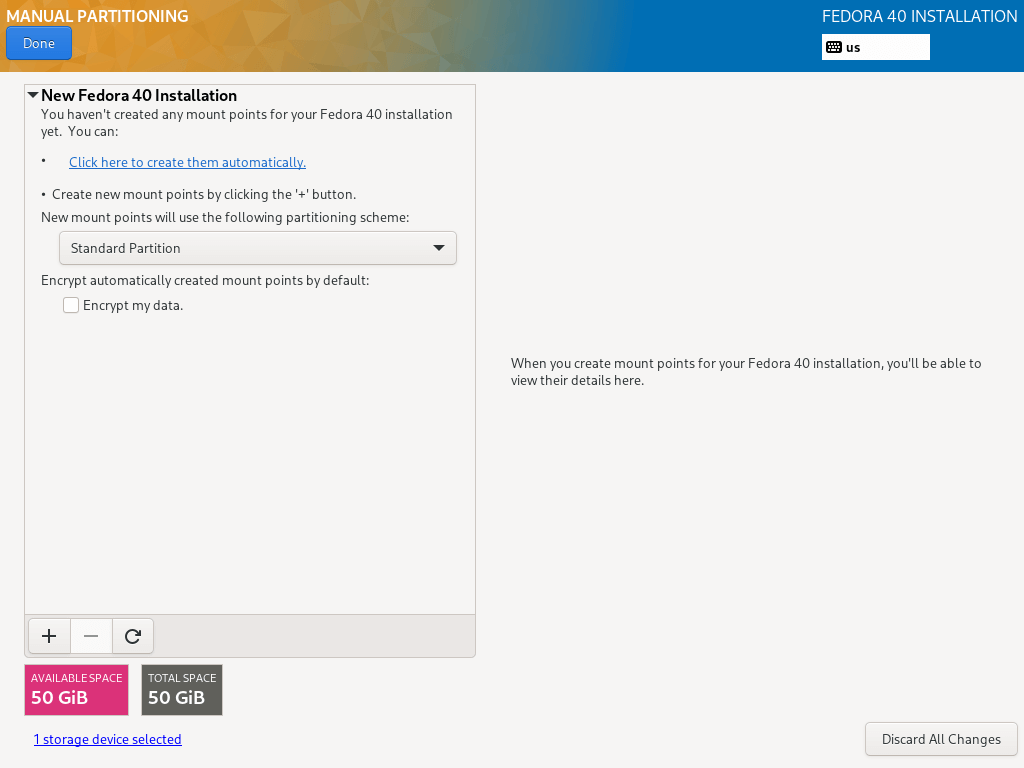

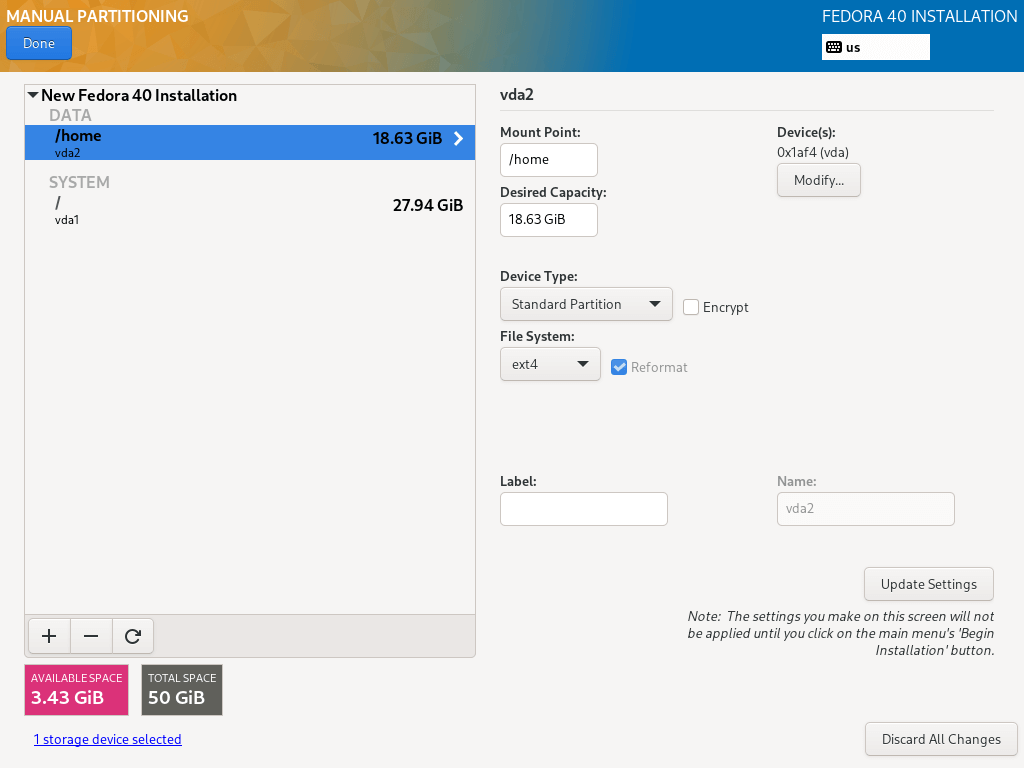

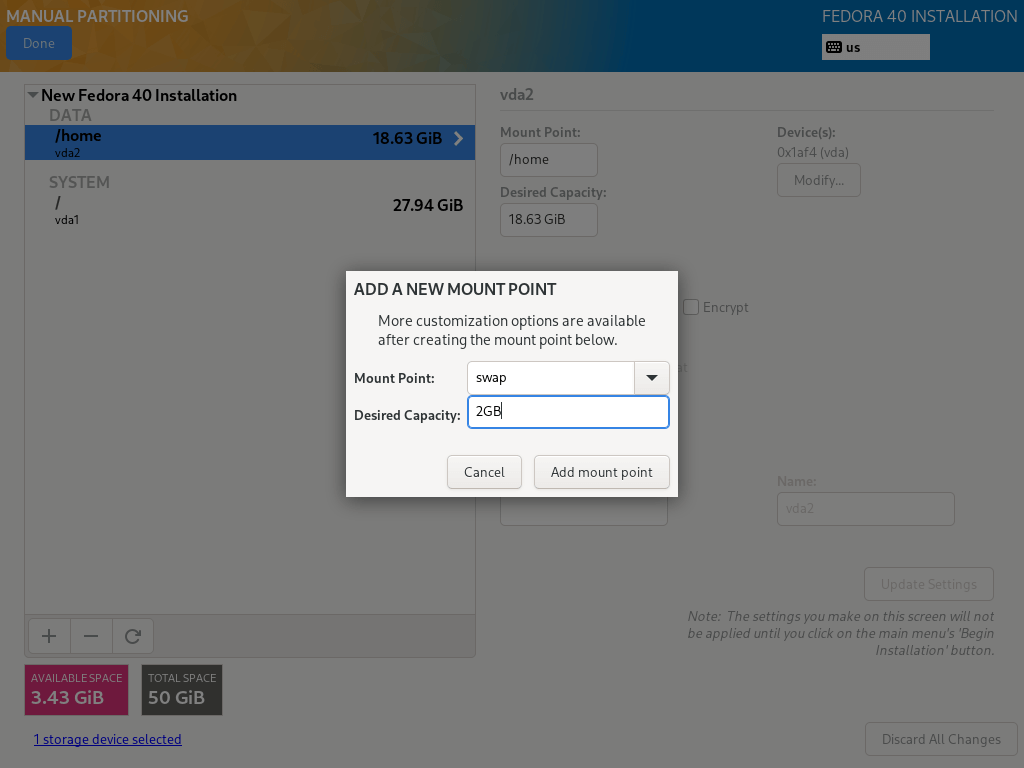

Secțiunea Sistem a ecranului Rezumatul instalării este utilizată pentru personalizarea și efectuarea de modificări la hardware-ul de bază al sistemului țintă. Aici vă creați partițiile sau volumele hard diskului, specificați sistemul de fișiere care trebuie utilizat și specificați configurația rețelei.

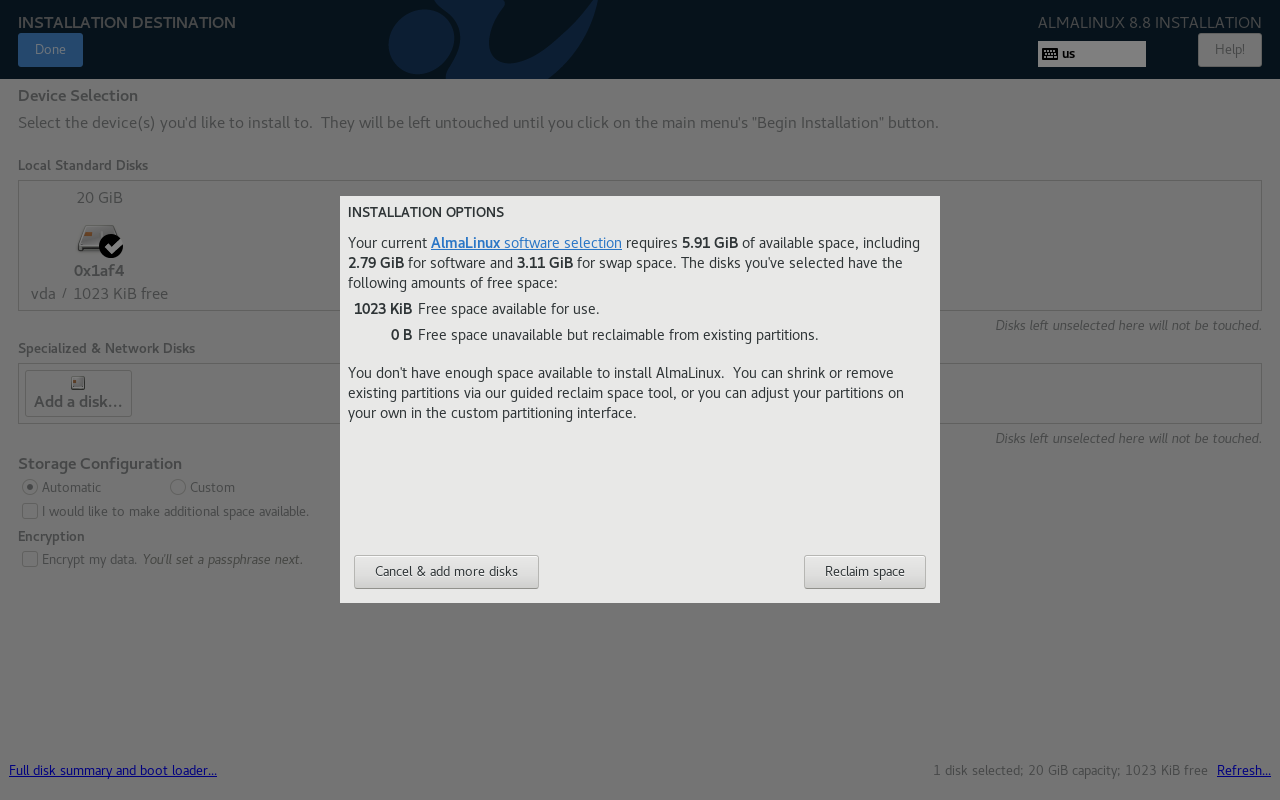

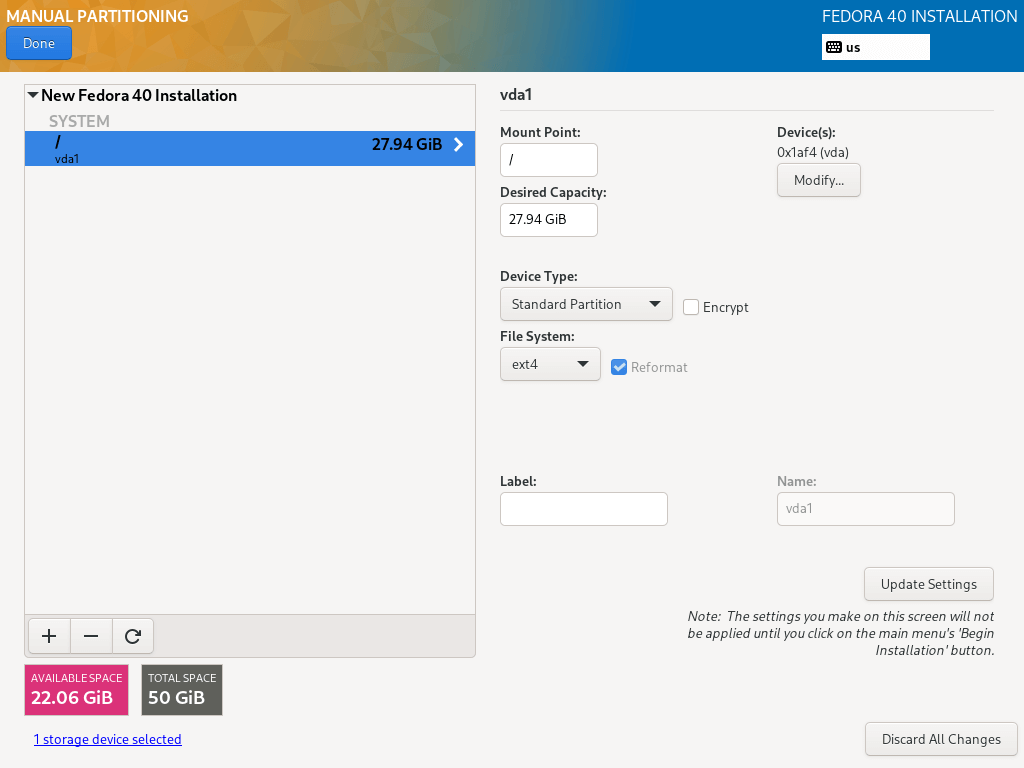

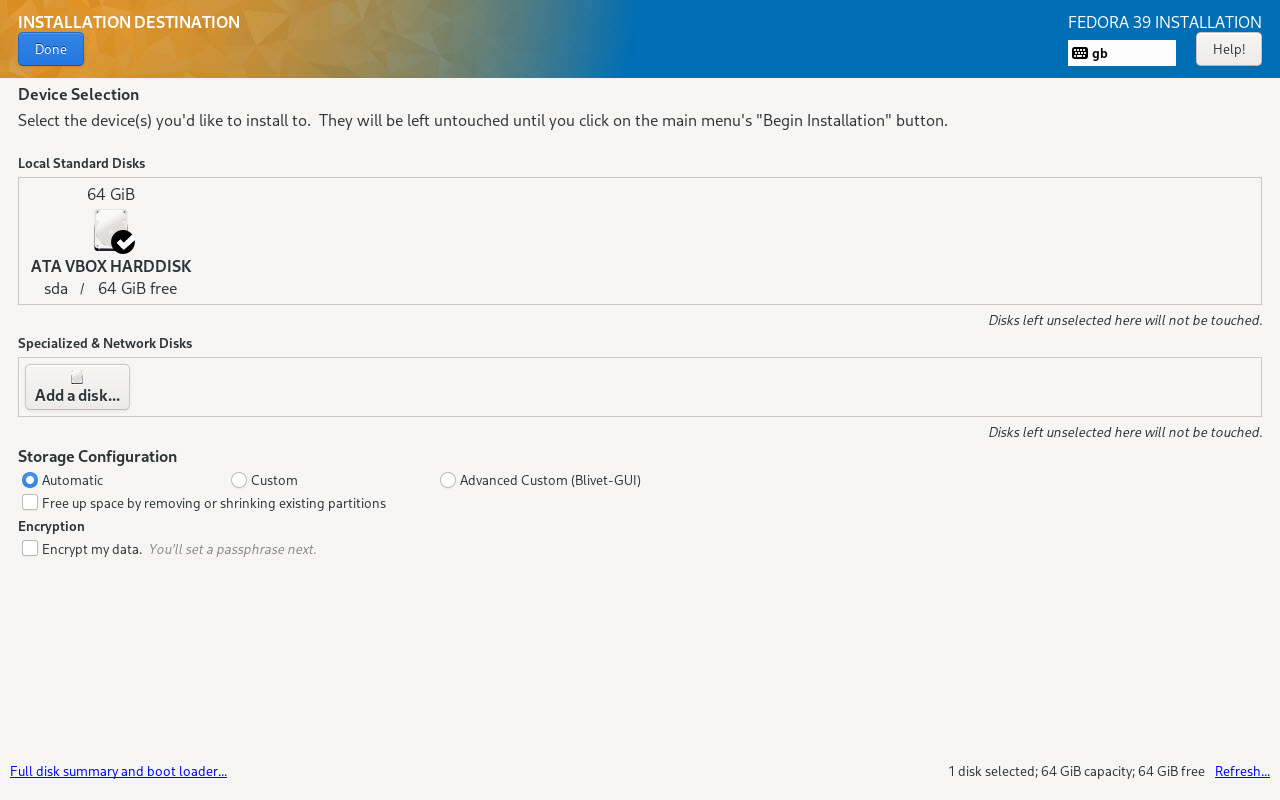

Destinația instalării

Din ecranul Rezumat instalare , faceți clic pe Installation Destinationopțiune. Aceasta vă duce la zona de activitate corespunzătoare.

Veți vedea un ecran care afișează toate unitățile de disc candidate pe care le aveți disponibile pe sistemul țintă. Dacă aveți o singură unitate de disc pe sistem, ca și în sistemul nostru exemplu, veți vedea unitatea listată sub Discuri standard locale cu o bifă lângă ea. Făcând clic pe pictograma discului, se va activa sau dezactiva bifa de selectare a discului. Vrem să fie selectat/verificat aici.

- În secțiunea Opțiuni de configurare a stocării , selectați Automaticbutonul radio.

- Apoi faceți clic doneîn partea de sus a ecranului.

- Odată ce programul de instalare stabilește că aveți un disc utilizabil, veți reveni la ecranul Rezumatul instalării .

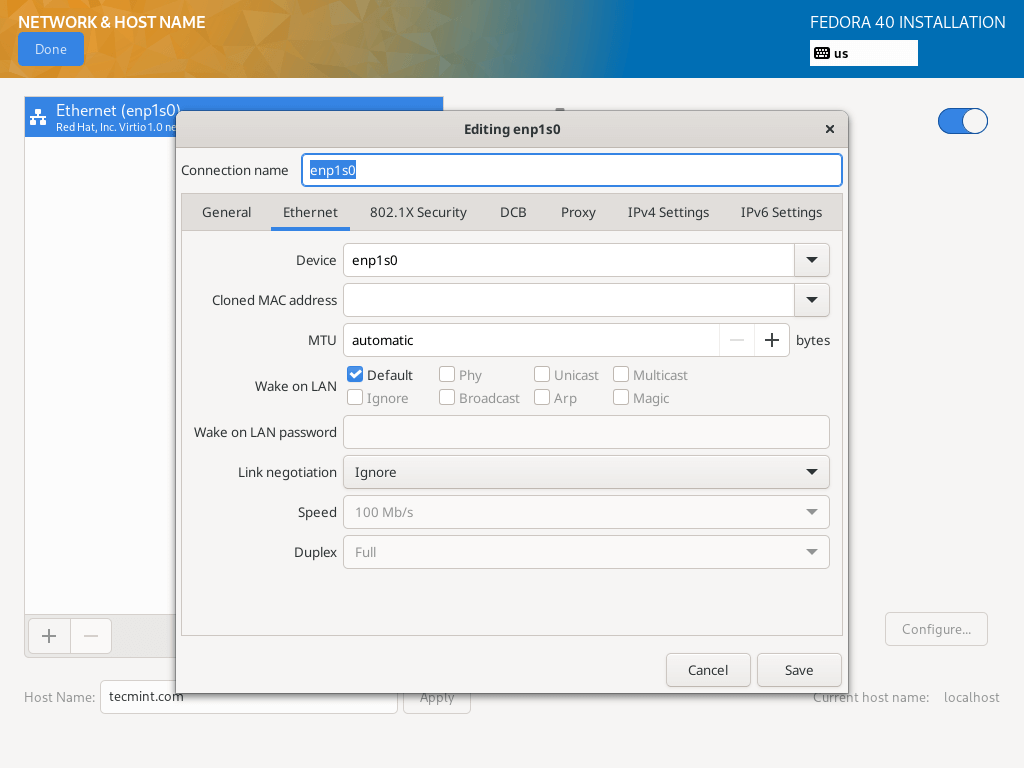

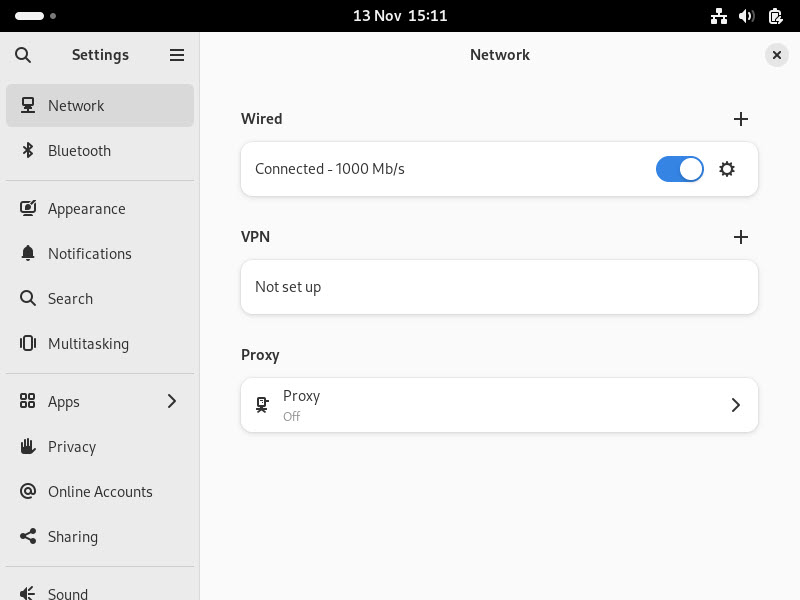

Rețea și nume de gazdă

Sarcina finală a procedurii de instalare se referă la configurarea rețelei, unde puteți configura sau modifica setările legate de rețea pentru sistem.

După ce faceți clic pe Network & Hostnameopțiune, tot hardware-ul de interfață de rețea detectat corect (cum ar fi Ethernet, plăci de rețea fără fir și așa mai departe) va fi listat în panoul din stânga ecranului de configurare a rețelei. În funcție de distribuția Linux și de configurația hardware specifică, dispozitivele Ethernet din Linux au nume similare cu eth0, eth1, ens3, ens4, em1, em2, p1p1, enp0s3și așa mai departe.

Puteți fie să configurați fiecare interfață folosind DHCP, fie să setați manual adresa IP. Dacă alegeți să configurați manual, asigurați-vă că aveți toate informațiile pertinente pregătite, cum ar fi adresa IP, masca de rețea și așa mai departe.

Făcând clic pe Network & Hostnamebutonul din ecranul principal Rezumatul instalării, se deschide ecranul de configurare corespunzător. Printre altele, aveți opțiunea de a configura numele de gazdă al sistemului (numele este implicit localhost.localdomain).

Puteți schimba cu ușurință acest nume mai târziu, după ce sistemul de operare a fost instalat. Pentru moment, acceptați valoarea implicită furnizată pentru numele de gazdă.

Următoarea sarcină importantă de configurare este legată de interfețele de rețea din sistem. Mai întâi, verificați dacă o placă Ethernet (sau orice placă de rețea) este listată în panoul din stânga. Faceți clic pe oricare dintre dispozitivele de rețea detectate în panoul din stânga pentru a-l selecta. Proprietățile configurabile ale adaptorului de rețea selectat vor apărea în panoul din dreapta al ecranului.

Pe sistemul nostru eșantion, avem două dispozitive Ethernet ( ens3și ens4), toate fiind conectate. Tipul, numele, cantitatea și starea dispozitivelor de rețea de pe sistemul dvs. pot varia de cele de pe sistemul nostru exemplu.

Asigurați-vă că comutatorul dispozitivului pe care doriți să-l configurați este răsturnat în ONpoziția din panoul din dreapta. Vom accepta toate setările implicite din această secțiune.

Faceți clic donepentru a reveni la ecranul principal Rezumatul instalării .

Avertizare

Fiți atenți la adresa IP a serverului din această secțiune a acestui program de instalare. Dacă nu aveți acces fizic sau ușor de consolă la sistem, aceste informații vă vor fi utile mai târziu când trebuie să vă conectați la server pentru a continua să lucrați la el.

Faza de instalare

Odată ce sunteți mulțumit de alegerile dvs. pentru diferitele sarcini de instalare, următoarea fază a procesului de instalare va începe instalarea corectă.

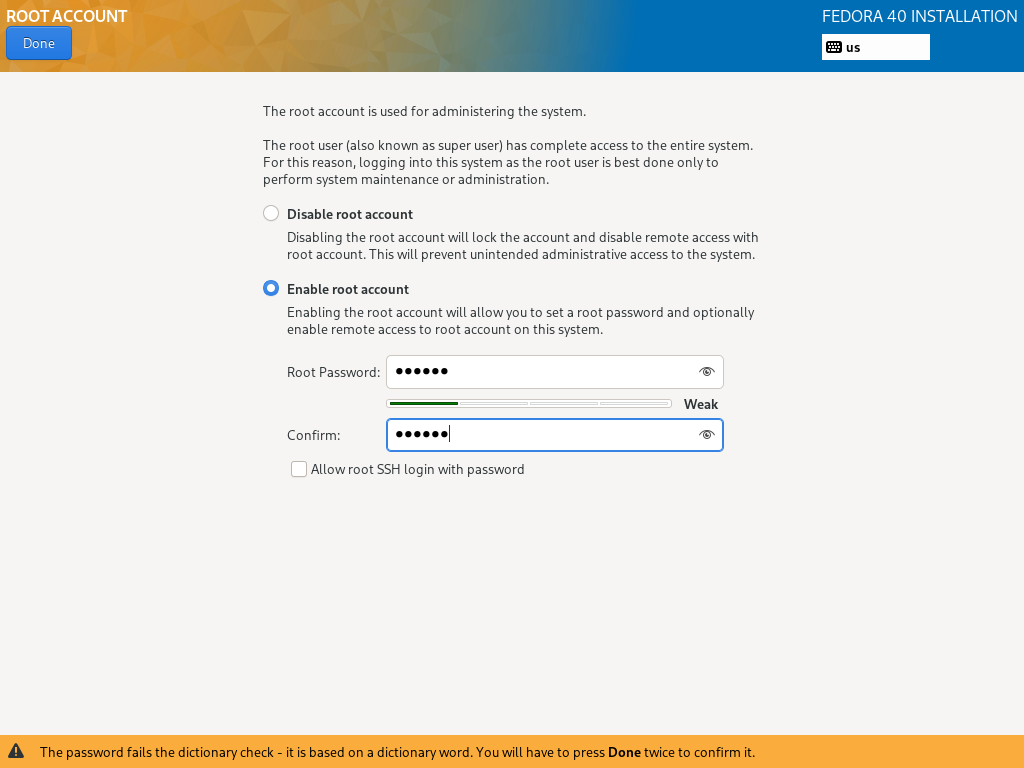

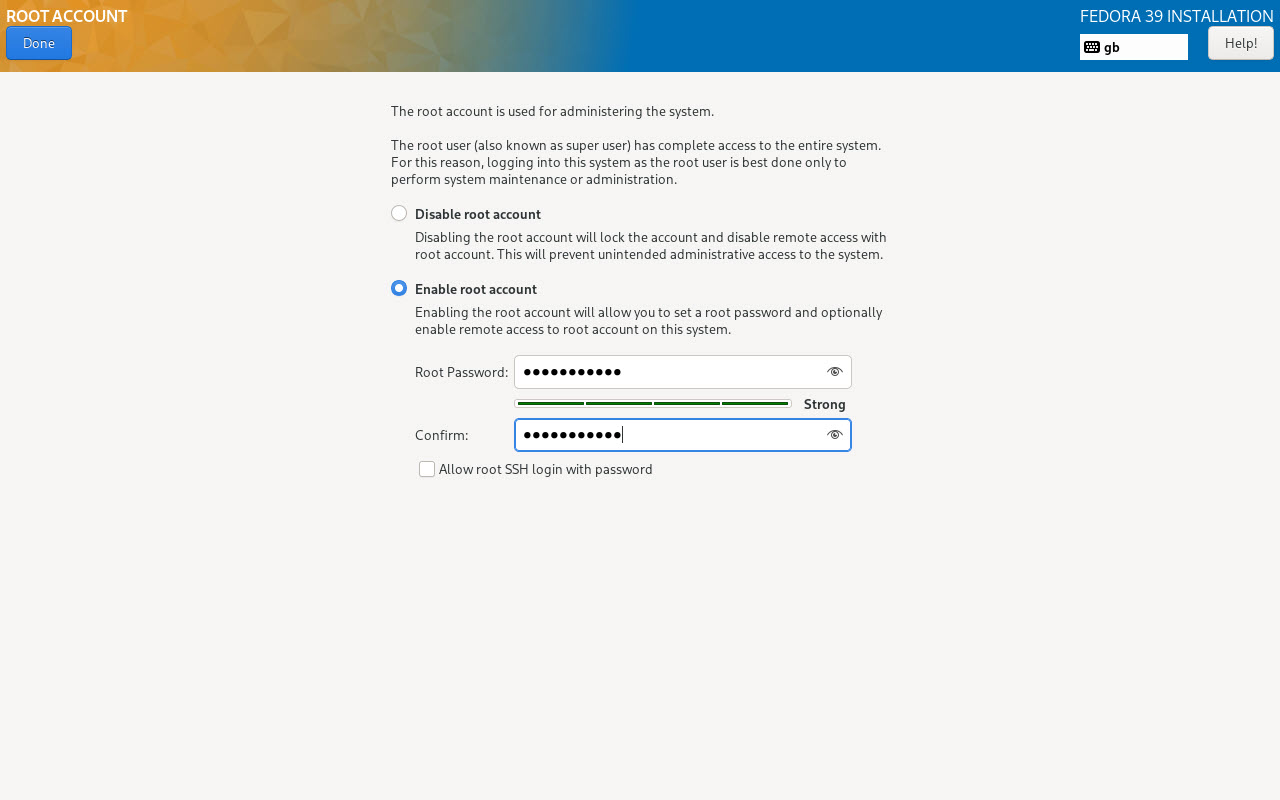

Această secțiune poate fi folosită pentru crearea unei parole pentru rootcontul de utilizator și, de asemenea, pentru crearea de noi conturi administrative sau non-administrative.

Faceți clic pe câmpul Parolă rădăcină din Setări utilizator pentru a lansa ecranul de activitate Parolă rădăcină . În caseta de text Parola rădăcină , setați o parolă puternică pentru utilizatorul root.

Avertizare

Superutilizatorul root este cel mai privilegiat cont de pe sistem. Prin urmare, dacă alegeți să îl utilizați sau să îl activați, este esențial să protejați acest cont cu o parolă puternică.

Introduceți din nou aceeași parolă în caseta de text Confirmare .

Faceți clic pe done.

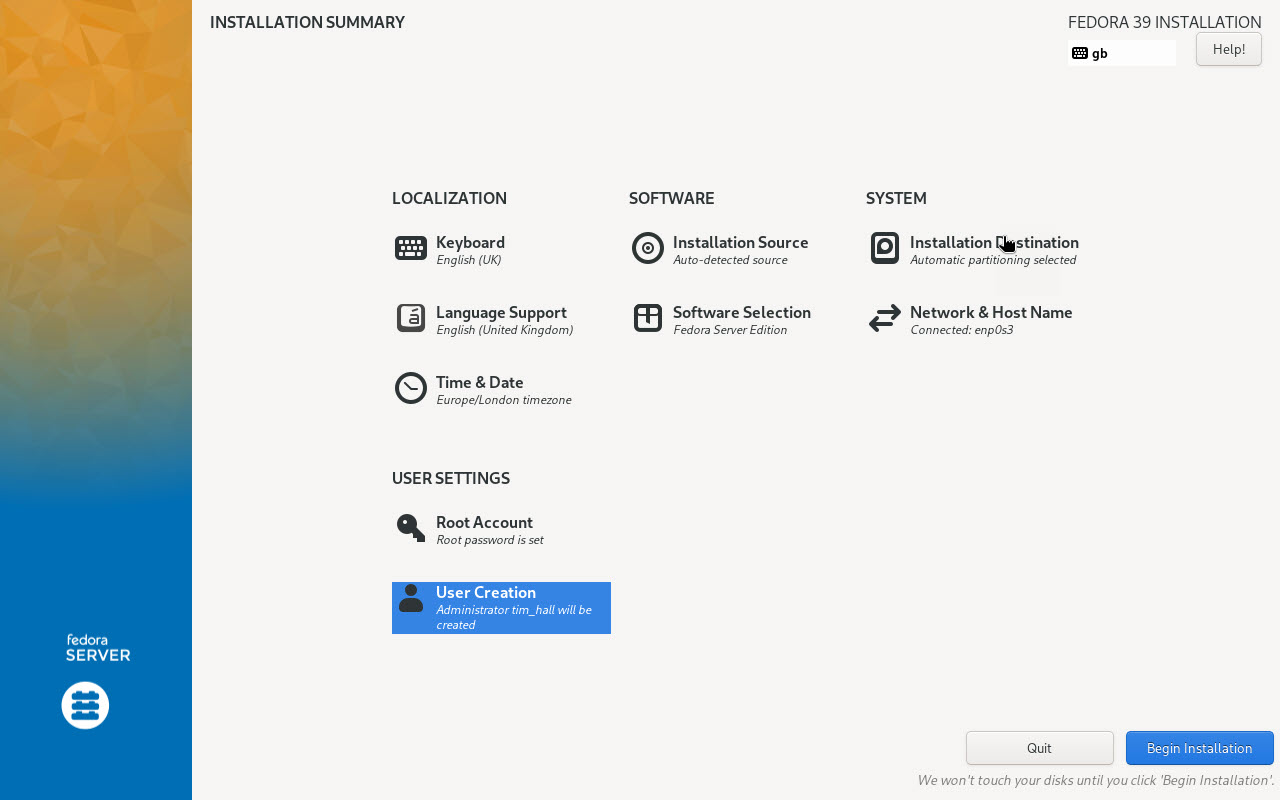

Apoi faceți clic pe câmpul Creare utilizator din Setări utilizator pentru a lansa ecranul de activitate Creare utilizator . Această zonă de activitate vă permite să creați un cont de utilizator privilegiat sau neprivilegiat (neadministrativ) pe sistem.

Info

Crearea și utilizarea unui cont neprivilegiat pentru sarcinile de zi cu zi pe un sistem este o practică bună de administrare a sistemului.

Vom crea un utilizator obișnuit care poate invoca puteri de superutilizator (administrator), la fel ca și utilizatorul root, atunci când este necesar.

Completați câmpurile din ecranul Creare utilizator cu următoarele informații și apoi faceți clic pe done:

Numele complet : rockstar

Nume utilizator : rockstar

Faceți acest utilizator administrator : Bifat

Solicitați o parolă pentru a utiliza acest cont : Bifat

Parola : 04302021

Confirmați parola : 04302021

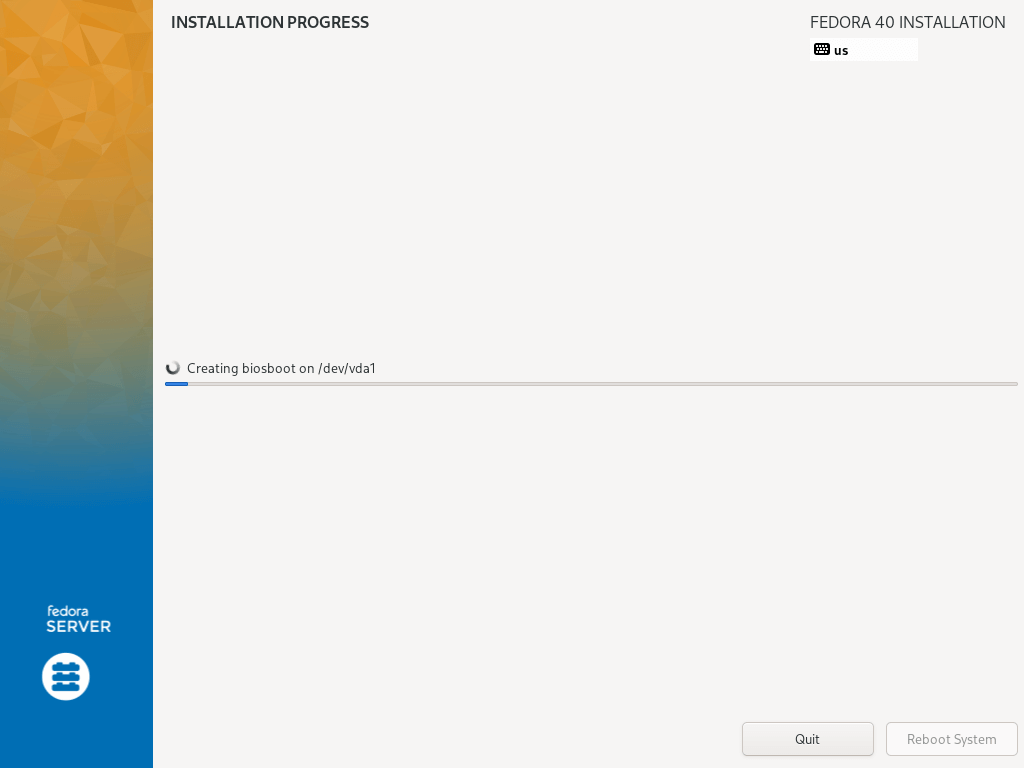

Începeți instalarea

Odată ce sunteți mulțumit de alegerile dvs. pentru diferitele sarcini de instalare, faceți clic pe butonul Începeți instalarea din ecranul principal Rezumatul instalării . Instalarea va începe, iar programul de instalare va afișa progresul instalării. Când începe instalarea, diverse sarcini vor începe să ruleze în fundal, cum ar fi partiționarea discului, formatarea partițiilor sau a volumelor LVM, verificarea și rezolvarea dependențelor software, scrierea sistemului de operare pe disc și așa mai departe.

Nota

Dacă nu doriți să continuați după ce faceți clic pe butonul Începeți instalarea, puteți în continuare să renunțați la instalare în siguranță, fără pierderi de date. Pentru a părăsi programul de instalare, resetați-vă sistemul fie făcând clic pe butonul Ieșire, apăsând ctrl-alt-del de pe tastatură, fie apăsând butonul de resetare sau de alimentare.

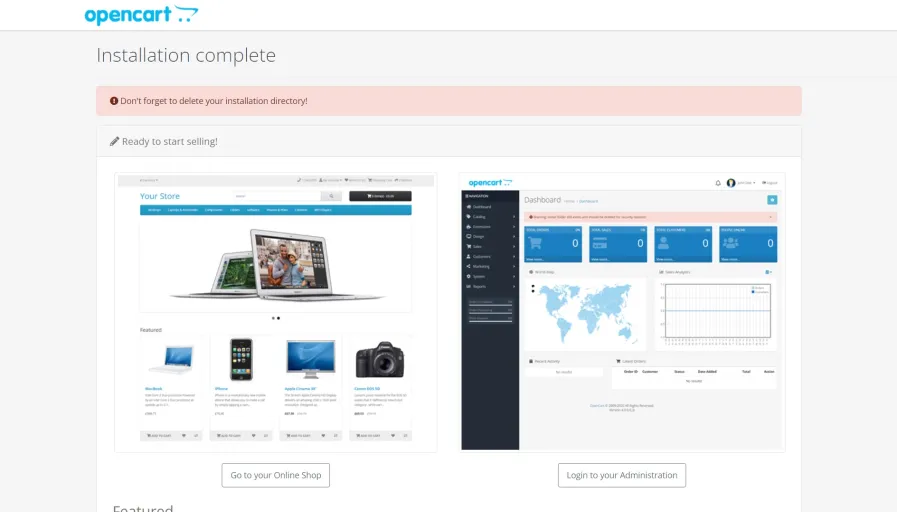

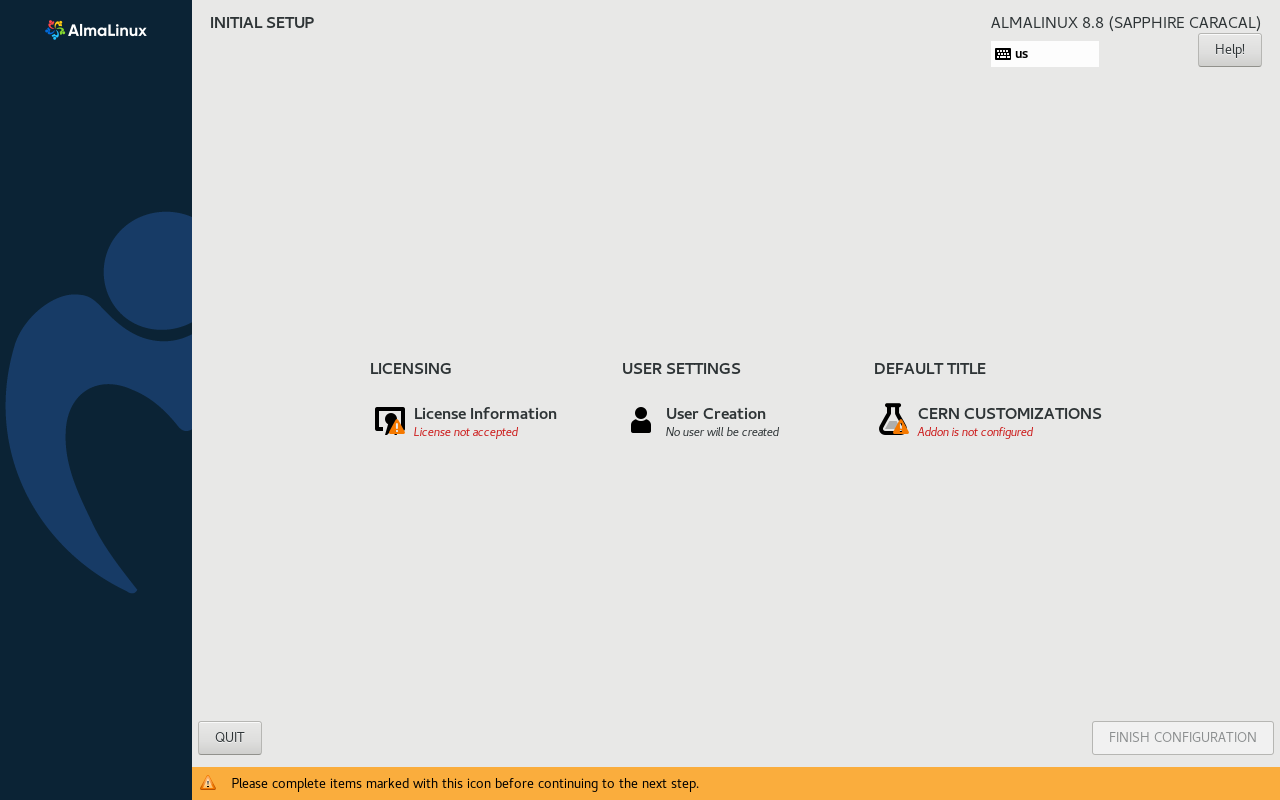

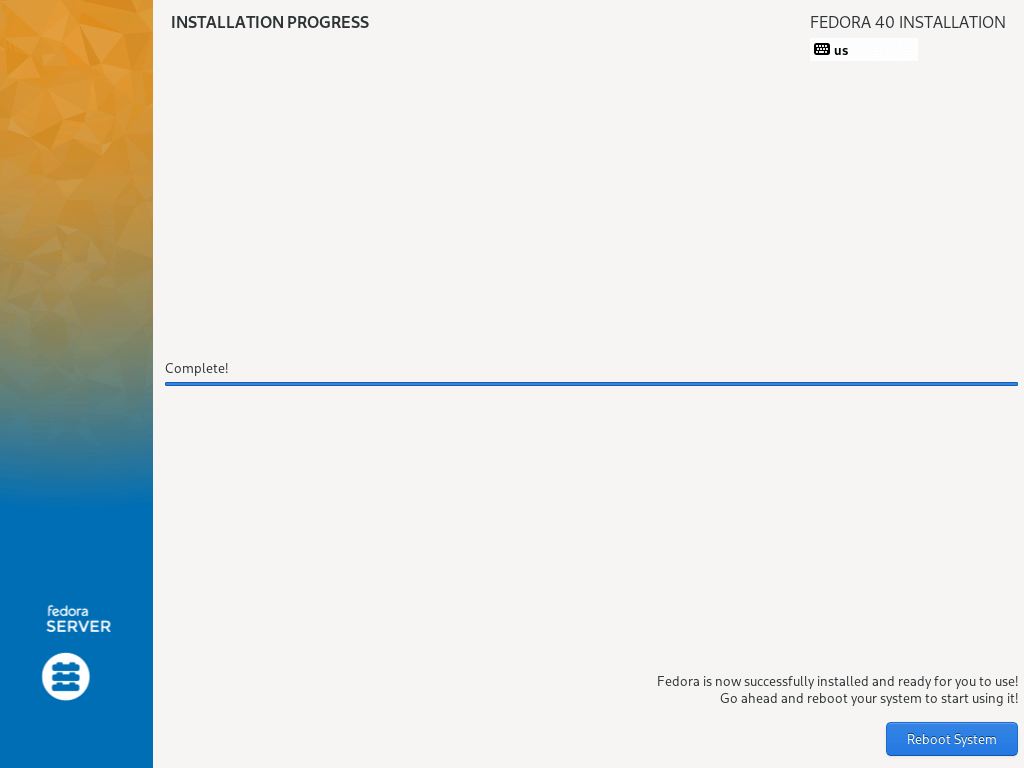

Finalizați instalarea

După ce ați finalizat toate subsarcinile obligatorii și programul de instalare și-a parcurs cursul, vi se va afișa un ecran final de instalare cu un mesaj complet.

În cele din urmă, finalizați întreaga procedură făcând clic pe Reboot Systembutonul. Sistemul va reporni.

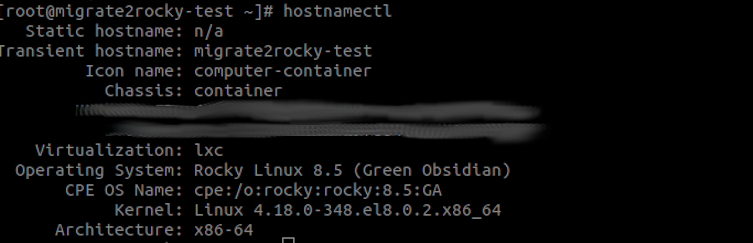

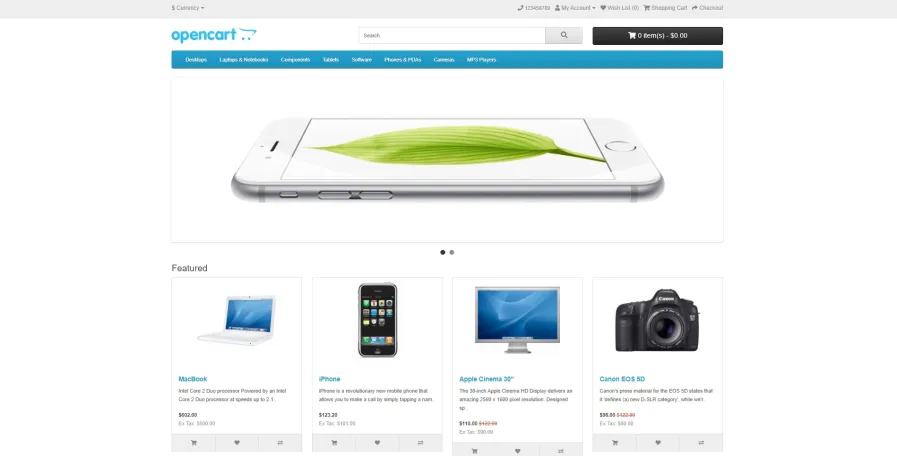

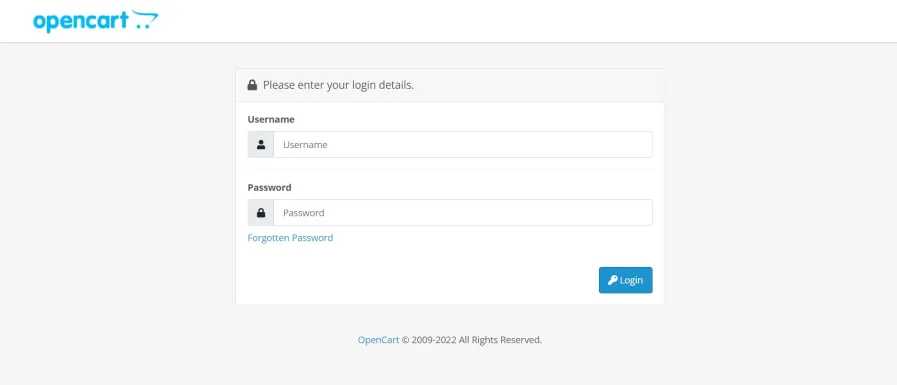

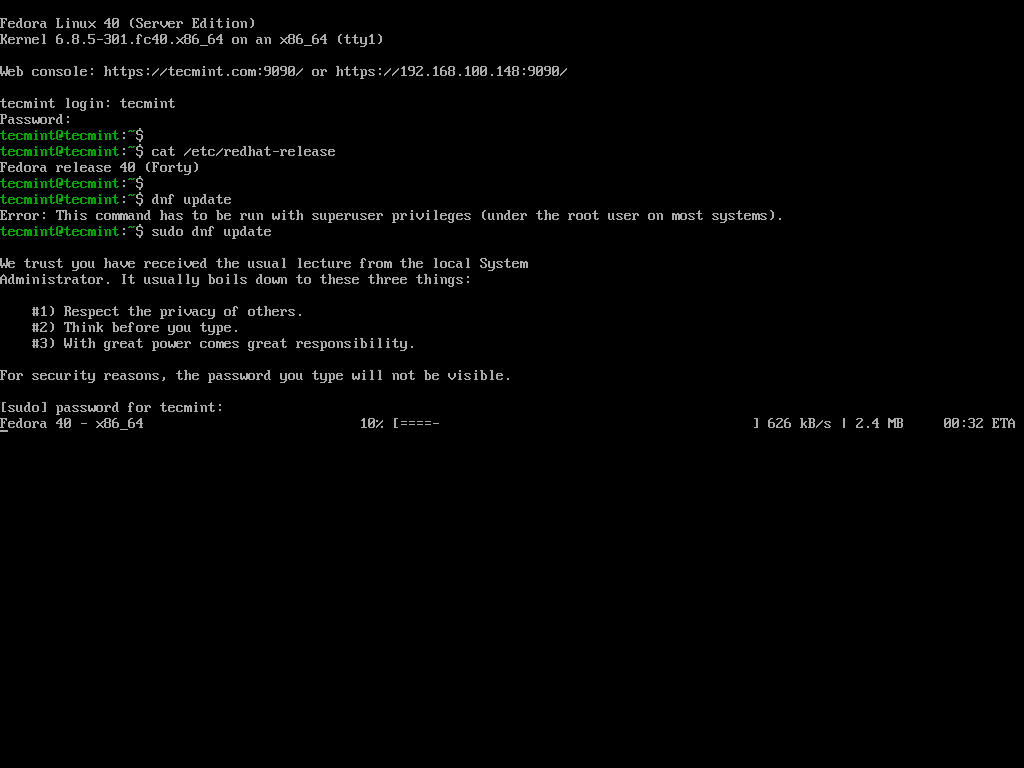

Log in

Sistemul este acum configurat și gata de utilizare. Veți vedea consola Rocky Linux.

Pentru a vă conecta la sistem, tastați rockstarla promptul de conectare și apăsați Enter. La promptul Password, tastați 04302021(parola rockstar) și apăsați Enter(parola nu va fi transmisă pe ecran, este normal). Vom rula whoamicomanda după autentificare, această comandă arată numele utilizatorului conectat în prezent.