Situatie

Din punct de vedere istoric, VPN a fost implementat folosind firewall-uri sau dispozitive dedicate VPN

De ce utilizăm un Windows Server pentru VPN ?

Iată câteva lucruri de luat în considerare.

- Ușor de implementat – Instalarea și configurarea unui server VPN utilizând Windows Server 2012 R2 este simplu. Urmând îndrumările din acest articol, un server VPN poate fi implementat în doar câteva minute.

- Ușor de administrat – Gestionarea unui server VPN care rulează Windows Server 2012 R2 nu diferă de nici un alt server Windows. Gestionarea sistemului Windows este matură și bine înțeleasă, iar serverul poate fi întreținut utilizând platformele, instrumentele și procedurile existente.

- Cost-eficient – Un server VPN bazat pe Windows Server 2012 R2 costă mult mai puțin decât se folosește pentru a implementa hardware VPN dedicat și proprietar. Serverul poate fi implementat în infrastructura virtuală existentă și nu are cerințe de licențiere per utilizator. În plus, adăugarea de capacități este la fel de ușoară ca și configurarea unor VM-uri suplimentare, în majoritatea cazurilor.

Condiții de instalare

Serverul VPN trebuie să fie configurat cu două interfețe de rețea; una internă și una externă. Această configurație permite o poziție de securitate mai bună, deoarece interfața de rețea externă poate avea un profil de firewall mai restrictiv decât interfața internă. Un server cu două interfețe de rețea necesită o atenție deosebită pentru configurația rețelei. Numai interfața de rețea externă este configurată cu un gateway implicit. Fără o poartă de acces implicită pe interfața internă de rețea, rutele statice vor trebui configurate pe server pentru a permite comunicarea cu orice subrețea internă la distanță.

Serverul nu trebuie să fie conectat la un domeniu, dar este recomandat să se raționalizeze procesul de autentificare pentru clienții VPN și să se asigure o mai bună gestionare și securitate pentru server.

Pregătirea serverului

Odată ce serverul este furnizat și conectat la domeniu, instalarea rolului VPN este rapidă și simplă. Pentru a instala rolul VPN, introduceți următoarea comandă într-o fereastră de comandă PowerShell activată.

Instalați-WindowsFeature DirectAccess -VPN -IncludeManagementTools

Instalați rolul VPN utilizând comanda InstallShell Install-WindowsFeature.

Solutie

Pasi de urmat

Configurare acces la distanță

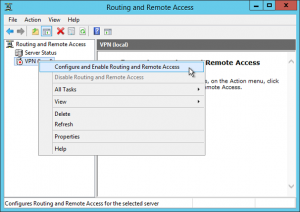

Deschideți consola de gestionare a rutei și a accesului la distanță. Faceți click dreapta pe serverul VPN și alegeți Configurare și Activare rutare și Acces la distanță.

Configurați și activați rutarea și accesul la distanță.

Faceți click pe Următorul, alegeți opțiunea Acces la distanță (dial-up sau VPN) și faceți click pe Următorul.

Alegeți Acces la distanță (dial-up sau VPN).

Alegeți VPN și faceți click pe Următorul .

Alegeți VPN.

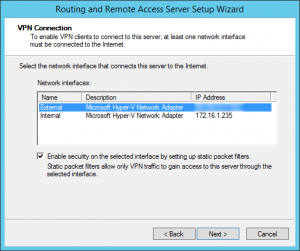

Selectați interfața de rețea cu care se confruntă Internetul. În plus, selectați opțiunea Activarea securității pe interfața selectată prin setarea unor filtre statice de pachete și faceți click pe Următorul .

Selectați interfața de rețea orientată spre Internet.

Notă:

Când configurați serverul, este util să redenumiți interfețele de rețea utilizând nume intuitive cum ar fi interne și externe, după cum se arată mai sus.

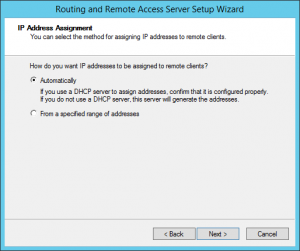

Adresele IP pot fi atribuite clienților manual sau prin DHCP. Pentru a facilita managementul, se recomandă utilizarea DHCP. Selectați opțiunea de atribuire automată a adreselor IP și faceți click pe Următorul .

Alegeți atribuirea automată a adreselor IP pentru clienții la distanță.

Notă:

Dacă serverul VPN urmează să fie implementat într-un cluster încărcat, adresele IP trebuie să fie atribuite clienților manual.

Serverul VPN poate autentifica utilizatorii în sine sau poate transmite cereri de autentificare unui server RADIUS intern. Pentru domeniul de aplicare al acestui articol, va fi configurată autentificarea nativă Windows utilizând RRAS. Alegeți Nu, utilizați Rutarea și Acces la distanță pentru a autentifica cererile de conectare și faceți click pe Următorul .

Utilizați rutarea și accesul la distanță pentru a autentifica cererile de conectare.

Examinați configurația și faceți click pe Terminare .

Expertul de configurare RRAS va indica faptul că agentul de retransmisie DHCP trebuie să fie configurat pentru clienții de acces la distanță. Faceți click pe OK pentru a continua.

“Pentru a sprijini transmiterea mesajelor DHCP de la clienți de acces la distanță, trebuie să configurați proprietățile agentului de transfer DHCP cu adresa IP a serverului dvs. DHCP”.

Configurare Agentul de transfer al DHCP

Pentru a permite serverului intern DHCP să asigure alocarea adreselor IP pentru clienții de acces la distanță, extindeți IPv4, apoi faceți click dreapta pe Agent DHCP Relay și alegeți Properties .

Configurați agentul relay DHCP.

Introduceți adresa IP a serverului DHCP și faceți click pe Adăugați . Repetați acest proces pentru orice alte servere DHCP și faceți click pe OK .

Configurați agentul relay DHCP.

Configurare Network Policy Server (NPS)

Serverul VPN este configurat să permită accesul la distanță numai pentru utilizatorii ale căror proprietăți dial-in pentru cont de domeniu sunt setate să permită accesul, în mod implicit. O modalitate mai bună și mai eficientă de a acorda acces la distanță este utilizarea unui grup de securitate Active Directory (AD). Pentru a configura permisiunile de acces la distanță pentru un grup AD, faceți click cu butonul din dreapta pe Remote Access Logging și alegeți Lansarea NPS .

Lansați NPS.

Faceți click cu butonul din dreapta pe Politica de rețea și selectați Nou . Furnizați un nume descriptiv pentru politică, selectați Tip server de acces la rețea și apoi selectați Remote Access Server (VPN-Dial up) din lista verticală și faceți clic pe Next (Următorul) .

Creați o nouă politică de rețea.

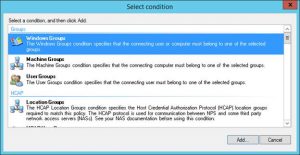

Faceți clic pe Adăugați , selectați Grupuri Windows și faceți click pe Adăugați .

Selectați Grupuri Windows.

Faceți click pe Adăugați grupuri, specificați numele grupului de securitate AD care include utilizatorii pentru a fi autorizați pentru VPN de acces la distanță, apoi faceți click pe OK și pe Următorul .

Specificați grupul de securitate AD pentru acces la distanță.

Alegeți Access Granted și faceți click pe Next .

Specificați permisiunea de acces.

Debifați opțiunea de a utiliza autentificarea criptată Microsoft (MS-CHAP) . Faceți clic pe Adăugați și selectați Microsoft: Parolă sigură (EAP-MSCHAP v2) . Faceți click pe OK și pe Următorul de trei ori, apoi pe Finalizare .

Configurați metodele de autentificare.

Testarea conectivității clientului

Serverul VPN este acum configurat să accepte conexiuni de acces la distanță de la distanță, dar numai într-un mod limitat. Numai protocolul PPTP VPN va funcționa fără configurație suplimentară. Din păcate, PPTP suferă din cauza unor vulnerabilități grave de securitate în configurația sa implicită și nu ar trebui să fie utilizat ca configurat într-un mediu de producție. Cu toate acestea, este rapidă și eficientă validarea căii de comunicație în rețea și că autentificarea funcționează cu ajutorul acesteia.

Pentru a testa conectivitatea clientului pe un client Windows 10, faceți clic pe pictograma de rețea din zona de notificare a sistemului, faceți clic pe Setări rețea , faceți clic pe VPN și apoi pe Adăugați o conexiune VPN . Alegeți Windows (built-in) pentru furnizorul VPN , furnizați un nume descriptiv pentru conexiune, introduceți numele sau adresa IP a serverului VPN, apoi faceți clic pe Salvare .

Adăugați o conexiune VPN.

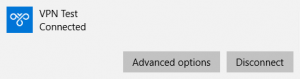

Faceți clic pe conexiunea de testare VPN și faceți clic pe Conectare .

Stabiliți o conexiune VPN.

Introduceți acreditările de domeniu când vi se solicită și faceți clic pe OK . Dacă totul funcționează corect, conexiunea ar trebui să fie stabilită cu succes.

Conectarea VPN a reușit.

Leave A Comment?