Situatie

Metoda este destul de simpla si se bazeaza pe compararea fisierelor aflate in locatia driverelor “rootkit-urilor”

Solutie

Pasi de urmat

Principiul e simplu:

- in modul normal (windows) se listeaza toate fisierele din c:windowssystem32drivers*.sys cu comanda:

dir c:windowssystem32drivers*.sys /a /b >>c:folder1.txt

- se buteaza cu un cd/dvd/stick de windows/ si in command prompt se ruleaza din nou comanda de mai sus dar returnarea tuturor valorilor se va face intr-un nou fisier nou ex: 2.txt

- se buteaza in modul normal de windows si in command prompt se ruleaza comanda de comparare a celor doua fisiere. Aveti grija la locatia in fisierelor.

fc c:folder1.txt c:folder2.txt

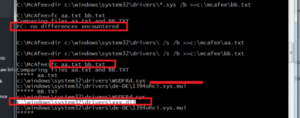

- se analizeaza rezultatul ca in imaginea de mai jos.

Daca ai diferente de fisiere ca in cazul de mai sus xxx.dll acestea fost fi analizate cu diversi antivirusi sau prin simplul upload pe virustotal.com. Insa daca acestea nu au putut fi vazute in modul normal de lucru cel mai probabil ca v-or trebui copiate tot prin boot cu live cd/stick …etc

Parerea mea este ca daca gasiti asa ceva, atunci ele din start nu au ce cauta acolo mai ales cu asemenea attribute de hidden sau super hidden.

Niciun software legitim nu isi ascunde fisierele la nivel de kernel in asa fel incat sa nu poata fi vizibile. Deci 99,9% din acele fisiere sunt malware.

Leave A Comment?