Situatie

In urma cu cateva zile au fost facute publice 2 vulnerabilitati de securitate ale procesoarelor INTEL, AMD si ARM: Meltdown Si Spectre.

Meltdown afecteaza procesoarele INTEL (toate procesoarele fabricate din 1995 pana la ultima generatie, inclusiv) si ARM (Cortex-A15, Cortex-A57, Cortex-A72). In acest mmoment procesoarele AMD nu sunt afectate de aceasta vulnerabilitate.

Spectre afecteaza procesoarele de tip ARM (Cortex-R7, Cortex-R8, Cortex-A8, Cortex-A9, Cortex-A15, Cortex-A17, Cortex-A57, Cortex-A72, Cortex-A73, Cortex-A75), procesoarele Intel şi AMD (AMD Ryzen, Threadripper, AMD FX, AMD Pro).

Atacurile cunoscute ca Meltdown și Spectre (sau KAISER și KPTI) permit extragerea datelor sensibile procesate de sistem la un moment dat. Meltdown și Spectre exploatează vulnerabilități critice de implementare a procesoarelor moderne. În criptografie, aceste atacuri sunt cunoscute ca atacuri de tip side-channel și sunt realizate pe baza informaților obținute din implementarea fizică a unui sistem criptografic (conform cert.ro).

In cele ce urmeza vom verifica daca sistemul nostru este susceptibil acestor vulnerabilitati si vom incerca pe cat posibil actualizarea sistemului de operare impotriva lor.

Backup

ATENTIE!

Inainte de a aplica patchul oferit de Microsoft trebuie sa ne asiguram ca antivirusul nostru este compatibil cu acest patch si actualizat la zi.

Cateva solutii antivirus care deja sunt compatibile cu acest patch.

ESET

https://www.eset.com/us/about/newsroom/corporate-blog-list/corporate-blog/meltdown-spectre-how-to-protect-yourself-from-these-cpu-security-flaws/

KASPERSKY

SYMANTEC (nu toate produsele SYMANTEC sunt compatibile la date scrierii acestui tutorial)

https://support.symantec.com/en_US/article.INFO4793.html

Pentru alte solutii antivirus va rog sa va asigurati de compatibilitatea acestora aici.

Solutie

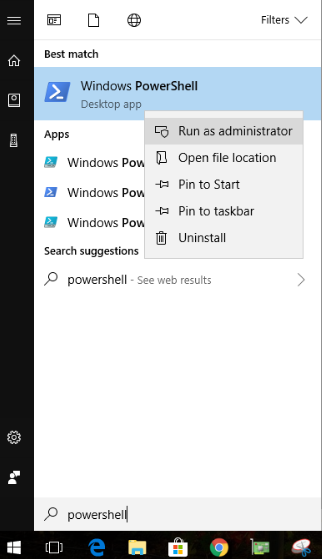

Pasi de urmat

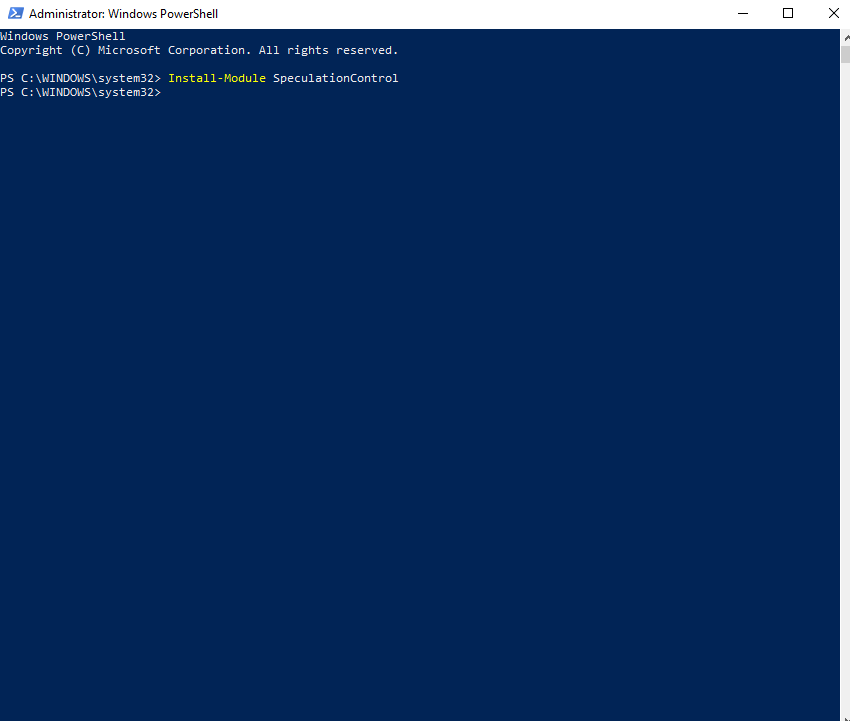

Vom tasta comanda Install-Module SpeculationControl

In cazul in care primim o eroare eroare folosim comanda Set-ExecutionPolicy Bypass si apoi din nou Install-Module SpeculationControl. Dupa terminarea procesului de update trebuie sa tastam Set-ExecutionPolicy Restricted sau Set-ExecutionPolicy Default.

In continuare cu ajutorul comenzii Get-SpeculationControlSettings vom verifica propriu-zis vulnerabilitatea sistemului nostru:

In cazul de fata sistemul este vulnerabil.

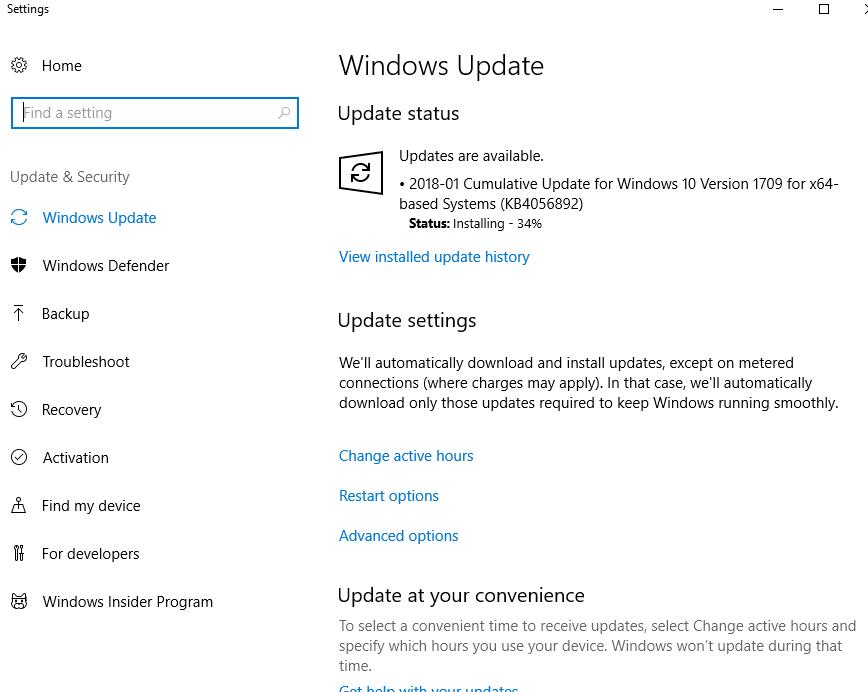

Vom accesa windows update si vom verifica daca este disponibil un nou update.

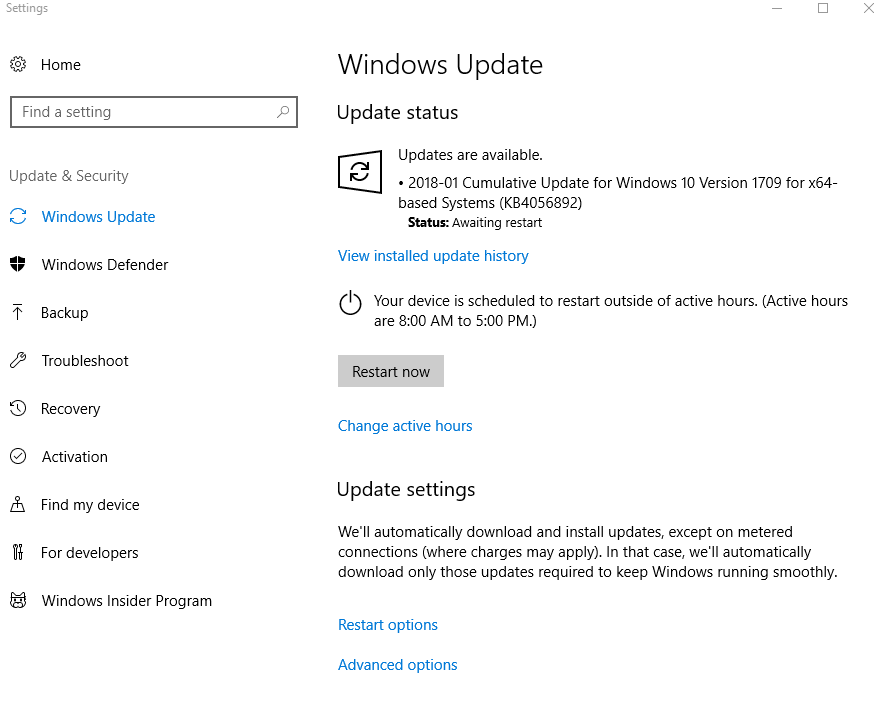

Dupa descarcarea updete-ului vom da restart la sistem.

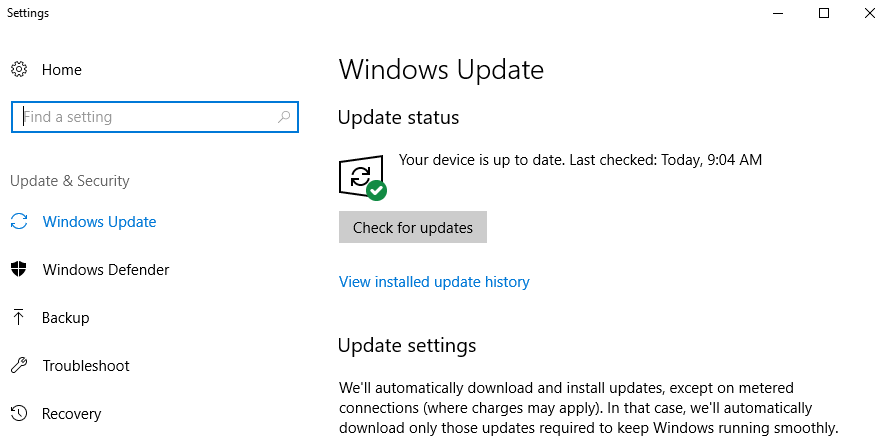

Dupa restart vom verifica daca update-ul a fost efectuat. Vom accesa iar Windows update.

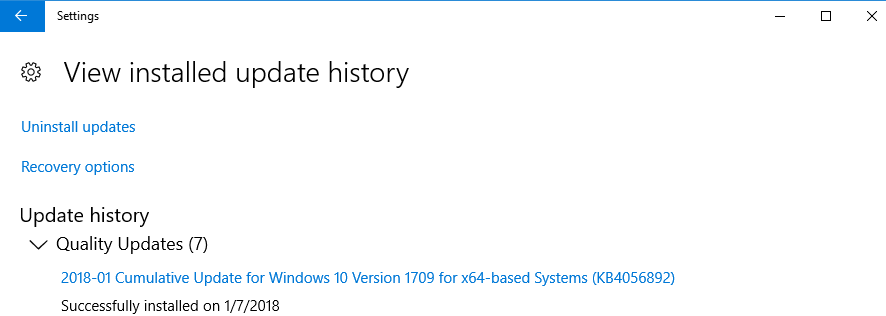

Apasam View installed update history si avem o confirmare asupra faptului ca update-ul a fost instalat cu succes.

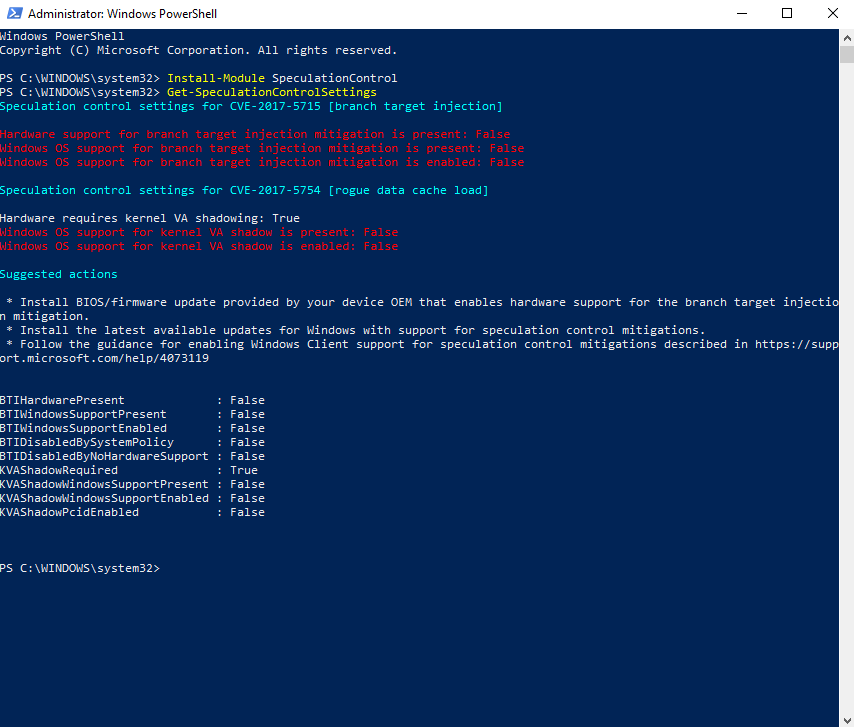

Ultimul pas este de a verifica daca sistemul nostru mai este vulnerabil in legatura cu cele 2 probleme de securitate.

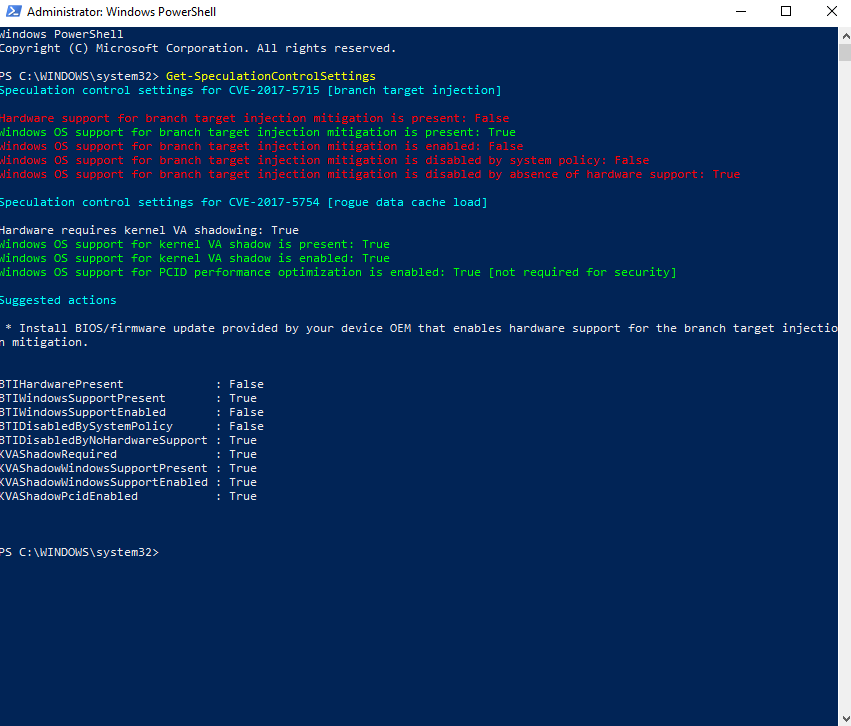

Accesam din nou Powershell (cu drepturi de administrator) si tastam Get-SpeculationControlSettings:

SIstemul nostru a primit patch-ul pentru eroarea de securitate Meltdown si vulnerabilitatea nu mai reprezinta o problema ,dar nu a fost rezolvata in totalitate vulnerabilitatea Spectre.

Acest lucru este normal intrucat vulnerabilitatea Spectre este mai greu de exploatat, dar in acelasi timp si mai greu de rezolvat in totalitate necesitand mai mult timp pentru o rezolvare.

Problemele nerezolvate necesita o actualizare BIOS/FIRMWARE al chipsetului dumneavoastra. Va rog sa verificati pagina producatorului placii dumneavoasta de baza daca sunt disponibile noi actualizari.

Leave A Comment?